安(ān)全通告

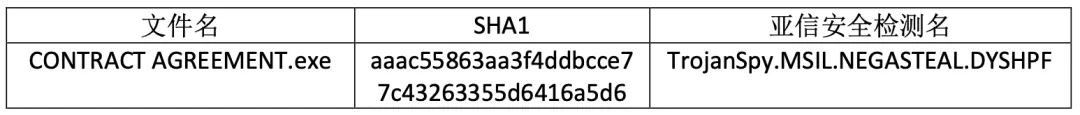

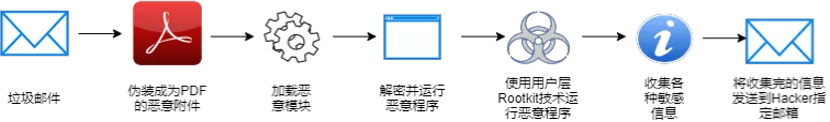

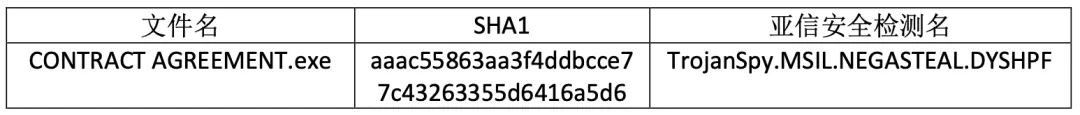

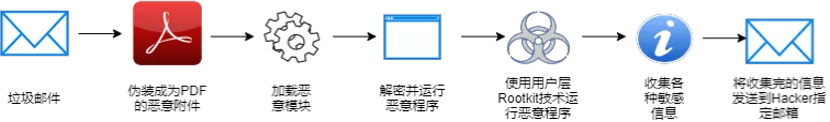

近日,亚信安(ān)全截获了Agent Tesla间谍木(mù)马最新(xīn)变种文(wén)件,其也被称為(wèi)NEGASTEAL。本次截获的变种文(wén)件将自身伪装(zhuāng)成PDF文(wén)档,作(zuò)為(wèi)邮件附件通过钓鱼邮件进行传播。其利用(yòng)社会工(gōng)程學(xué)诱骗用(yòng)户点击附件的PDF文(wén)件,其实际上是EXE可(kě)执行文(wén)件。查看反编译程序,我们发现其看起来像游戏小(xiǎo)程序,实际上,该程序在隐蔽的位置偷偷加载了一个恶意模块,亚信安(ān)全将其命名(míng)為(wèi)TrojanSpy.MSIL.NEGASTEAL.DYSHPF。

攻击流程

病毒详细分(fēn)析

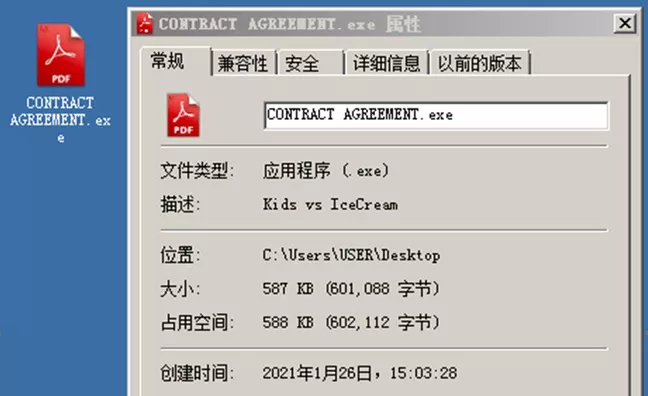

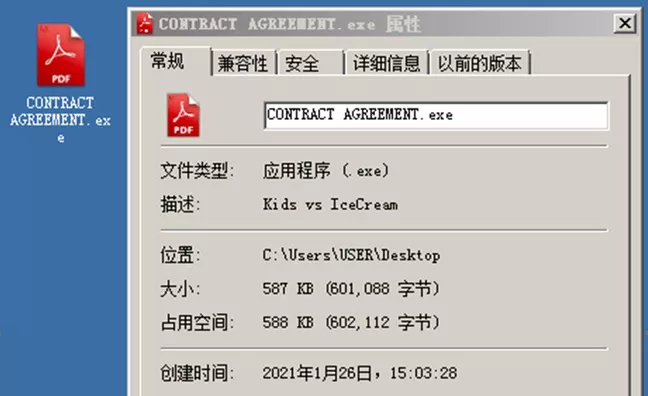

伪装(zhuāng)自身

病毒更改程序图标试图将自身伪装(zhuāng)成PDF文(wén)件,通过查看扩展名(míng)发现其实际上是EXE可(kě)执行文(wén)件。

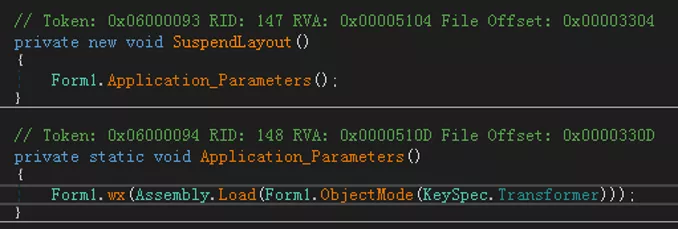

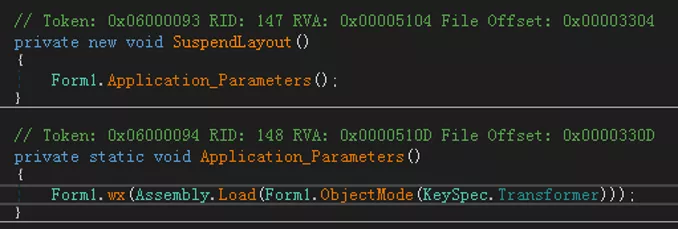

反编译程序后,我们发现该病毒类似于小(xiǎo)游戏程序,实际上,程序在隐蔽的位置偷偷加载了一个恶意模块。

Unknown模块

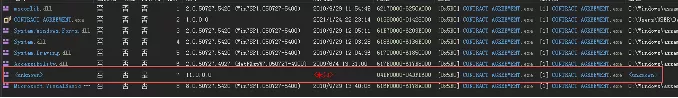

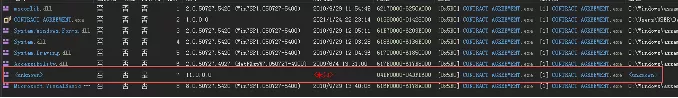

该模块载入了父进程中(zhōng)的一个资源:

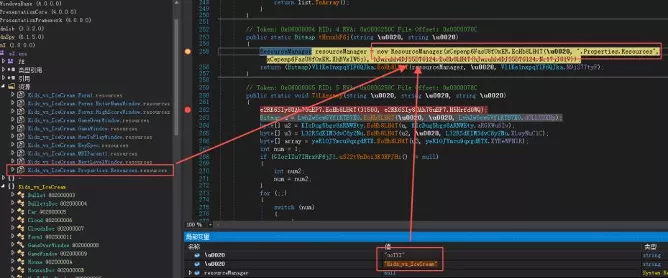

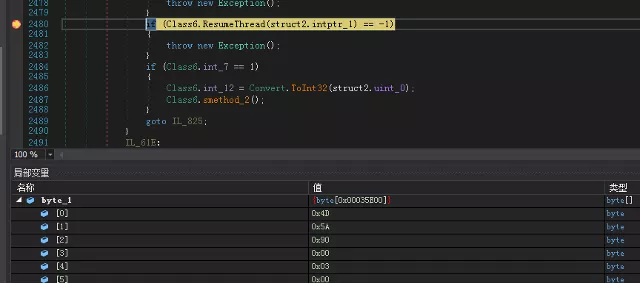

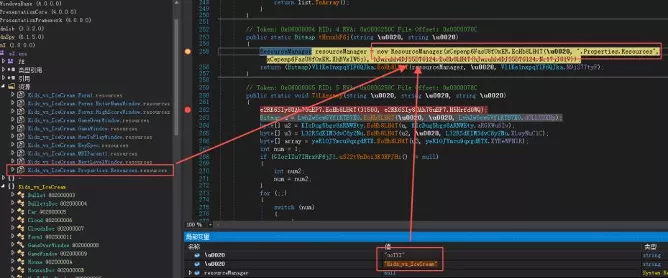

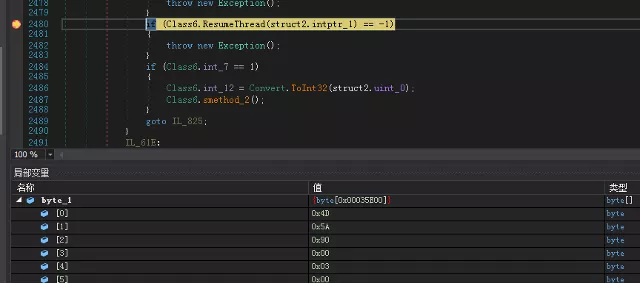

经过一系列解密操作(zuò)后得到一个PE可(kě)执行文(wén)件,并保存到array变量中(zhōng)。

Array Pe 文(wén)件

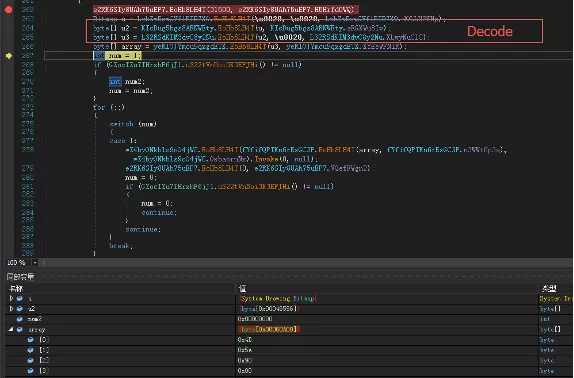

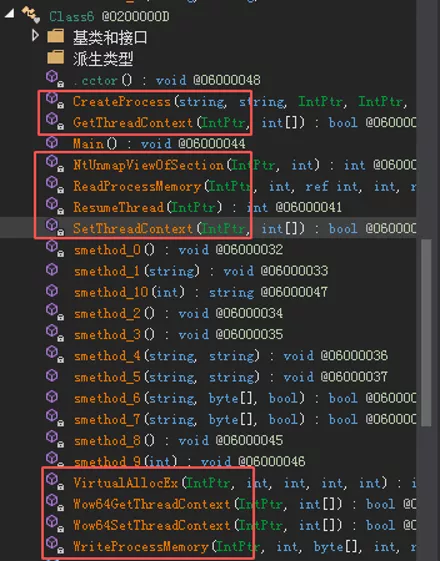

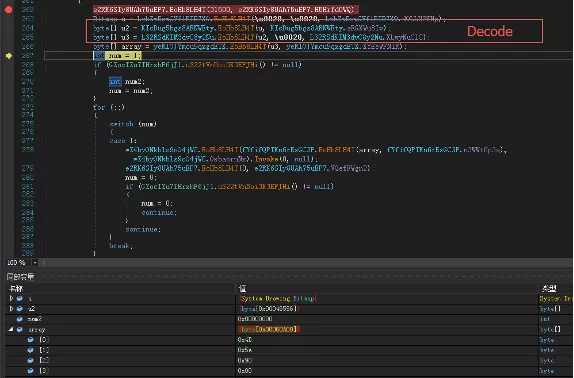

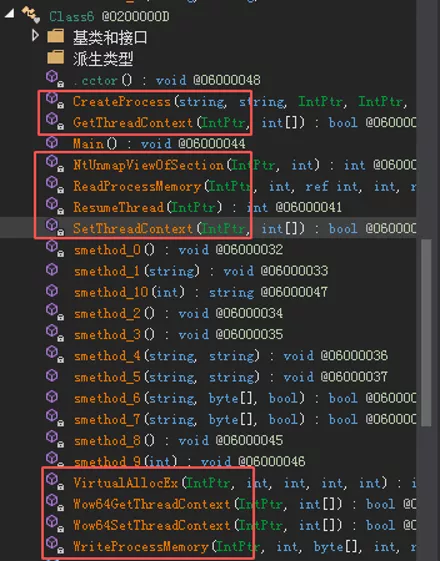

将该Pe文(wén)件Dump出来继续分(fēn)析,观察该文(wén)件的函数列表,发现其导入了几个Win32Api函数,如下图所示:

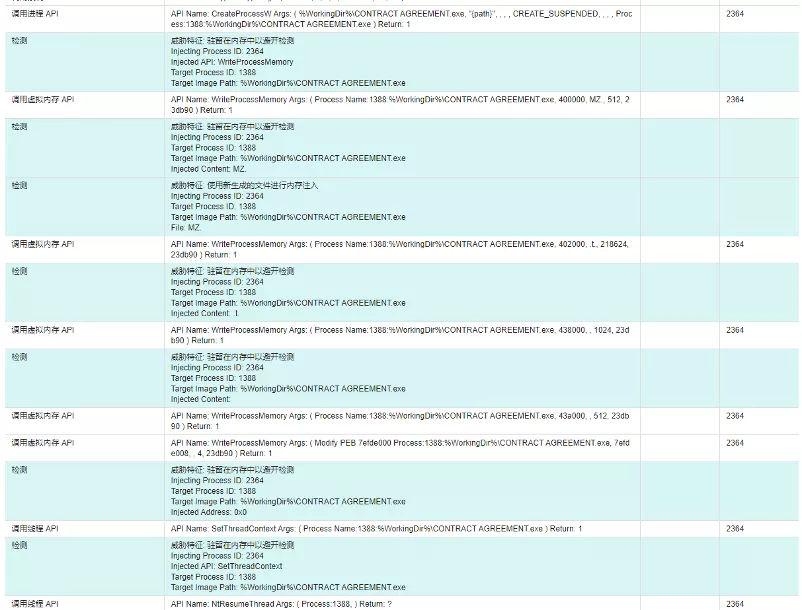

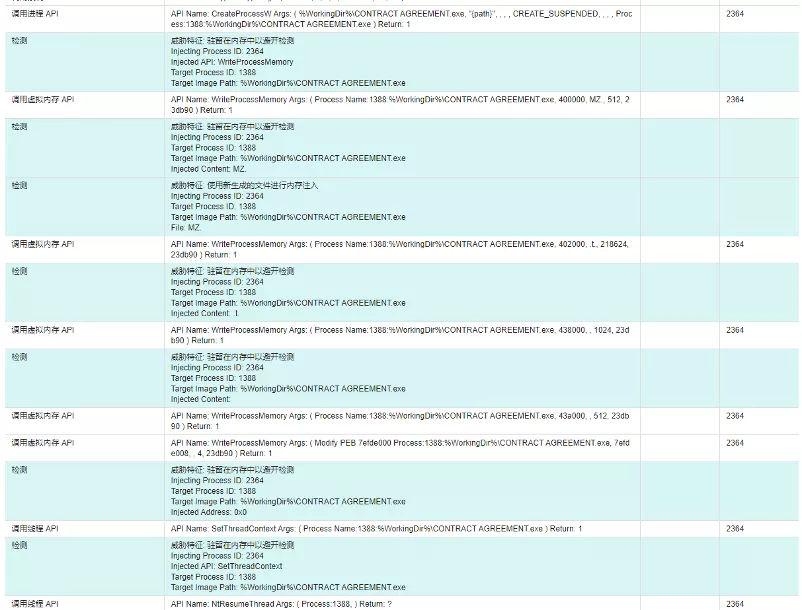

通过进一步分(fēn)析,我能(néng)发现其使用(yòng)了用(yòng)户模式注入技(jì )术执行Payload,我们将Payload Dump出来做进一步分(fēn)析。

CreateProcess()创建一个进程。

GetThreadContext()读取进程線(xiàn)程的上下文(wén)标志(zhì)。

VirtualAllocEx()进程中(zhōng)申请内存空间存放Payload。

WriteProcessMemory()将Payload数据写入申请的进程空间中(zhōng)。

SetThreadContext()告诉进程線(xiàn)程Payload从哪里开始执行。

ResumeThread()恢复線(xiàn)程执行。

【DDAn检测截图】

Payload

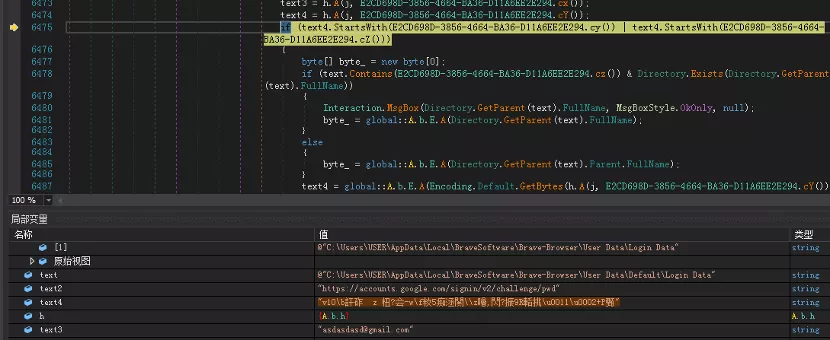

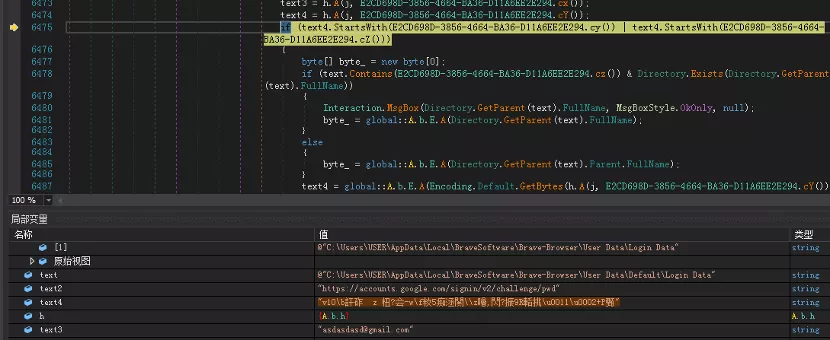

?收集浏览器用(yòng)户信息(浏览器上保存的密码)。

"Brave"

@"C:\Users\USER\AppData\Local\BraveSoftware\Brave-Browser\User Data"

"CentBrowser"

@"C:\Users\USER\AppData\Local\CentBrowser\User Data"

"Chromium"

@"C:\Users\USER\AppData\Local\Chromium\User Data"

"Uran"

@"C:\Users\USER\AppData\Local\uCozMedia\Uran\User Data"

"Coccoc"

@"C:\Users\USER\AppData\Local\CocCoc\Browser\User Data"

"Epic Privacy"

@"C:\Users\USER\AppData\Local\Epic Privacy Browser\User Data"

"7Star"

@"C:\Users\USER\AppData\Local\7Star\7Star\User Data"

"Kometa"

@"C:\Users\USER\AppData\Local\Kometa\User Data"

"Vivaldi"

@"C:\Users\USER\AppData\Local\Vivaldi\User Data"

"Sputnik"

@"C:\Users\USER\AppData\Local\Sputnik\Sputnik\User Data"

"Cool Novo"

@"C:\Users\USER\AppData\Local\MapleStudio\ChromePlus\User Data"

"Sleipnir 6"

@"C:\Users\USER\AppData\Local\Fenrir Inc\Sleipnir5\setting\modules\ChromiumViewer"

"QIP Surf"

@"C:\Users\USER\AppData\Local\QIP Surf\User Data"

"Comodo Dragon"

@"C:\Users\USER\AppData\Local\Comodo\Dragon\User Data"

"Orbitum"

@"C:\Users\USER\AppData\Local\Orbitum\User Data"

"360 Browser"

@"C:\Users\USER\AppData\Local\360Chrome\Chrome\User Data"

"Liebao Browser"

@"C:\Users\USER\AppData\Local\liebao\User Data"

"Opera Browser"

@"C:\Users\USER\AppData\Roaming\Opera Software\Opera Stable"

"Citrio"

@"C:\Users\USER\AppData\Local\CatalinaGroup\Citrio\User Data"

"Elements Browser"

@"C:\Users\USER\AppData\Local\Elements Browser\User Data"

"Chedot"

@"C:\Users\USER\AppData\Local\Chedot\User Data"

"Amigo"

@"C:\Users\USER\AppData\Local\Amigo\User Data"

"Torch Browser"

@"C:\Users\USER\AppData\Local\Torch\User Data"

"Yandex Browser"

@"C:\Users\USER\AppData\Local\Yandex\YandexBrowser\User Data"

"Iridium Browser"

@"C:\Users\USER\AppData\Local\Iridium\User Data"

"Coowon"

@"C:\Users\USER\AppData\Local\Coowon\Coowon\User Data"

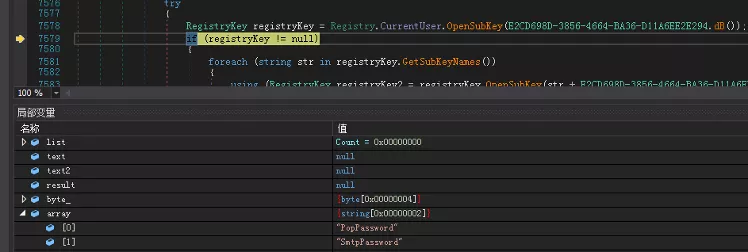

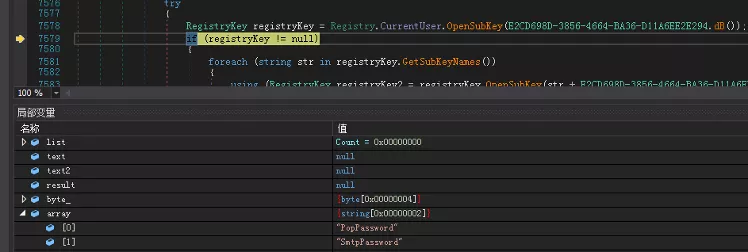

?收集PopPassword和SmtpPassword。

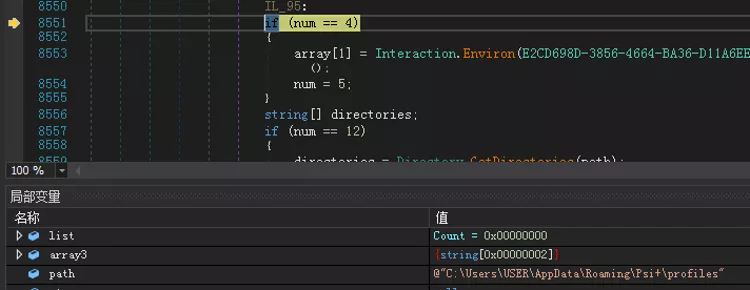

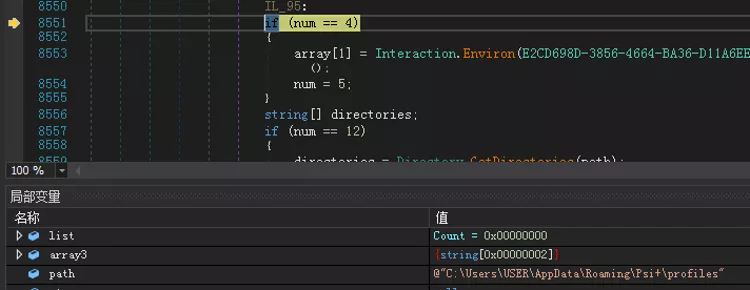

?收集Psi+软件的配置信息。

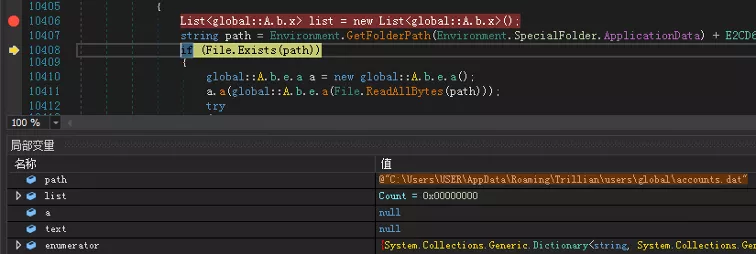

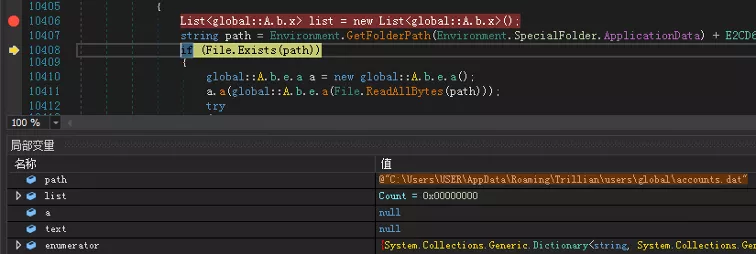

?收集Trillian及时通讯软件的用(yòng)户信息。

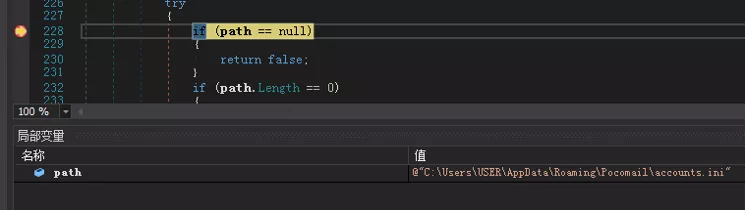

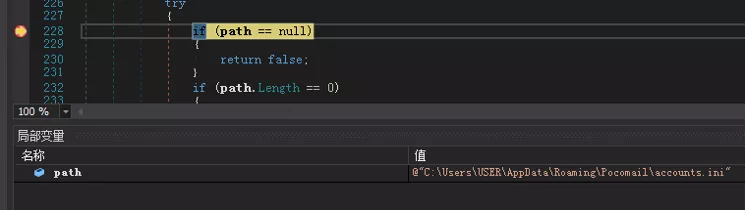

?收集Pocomail的用(yòng)户信息。

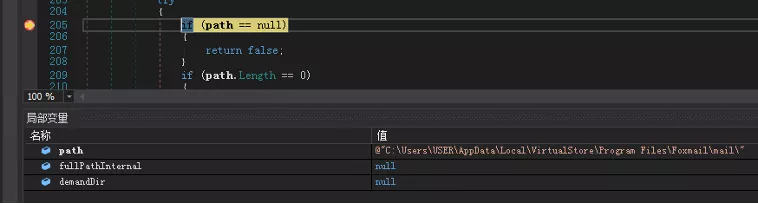

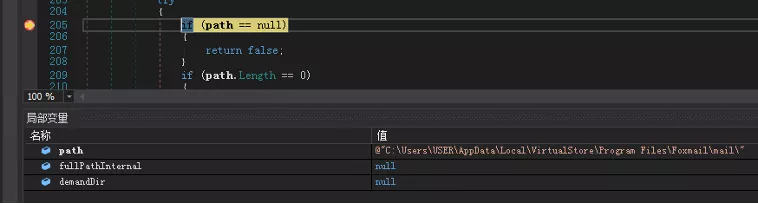

?收集FoxMail相关信息。

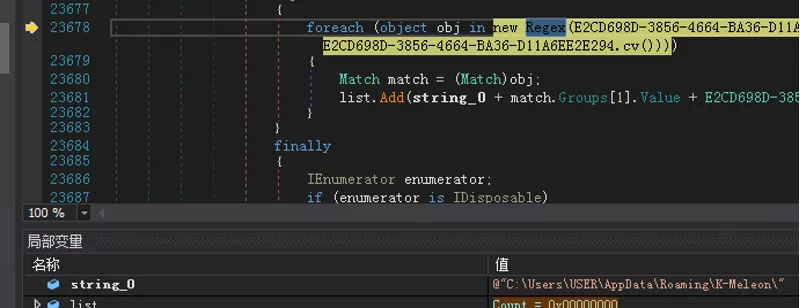

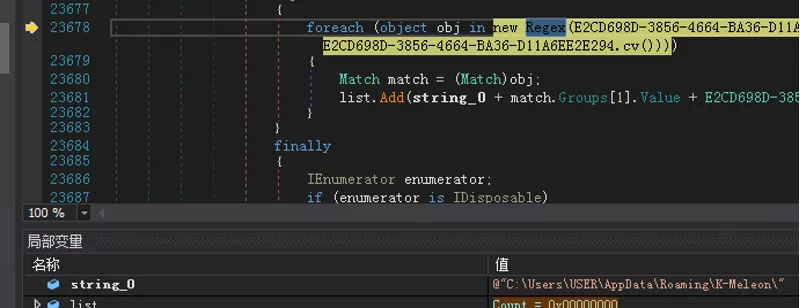

?收集k-meleon浏览器相关信息。

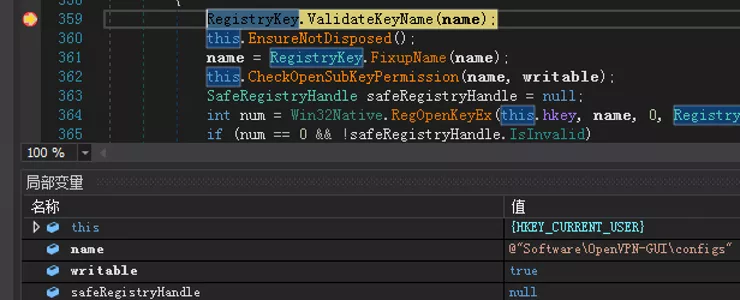

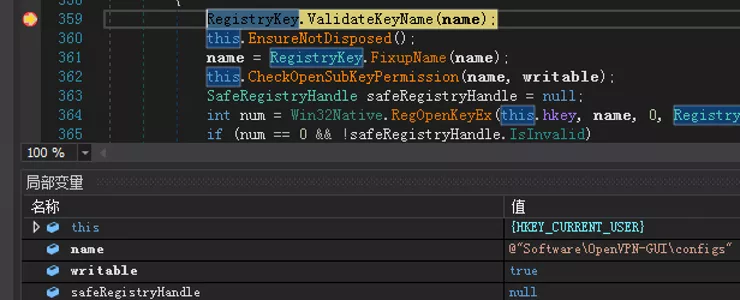

?收集OpenVPN相关配置信息。

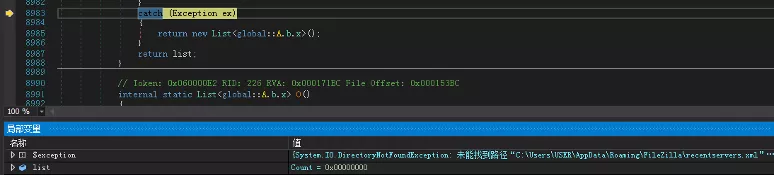

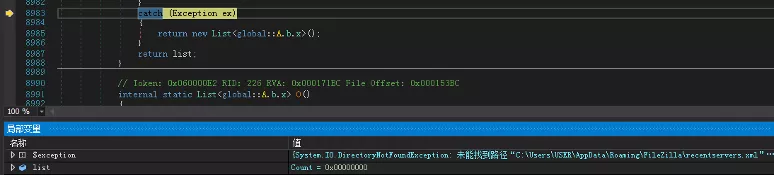

?收集Filezilla服務(wù)器配置信息。

?收集thunderbird相关信息。

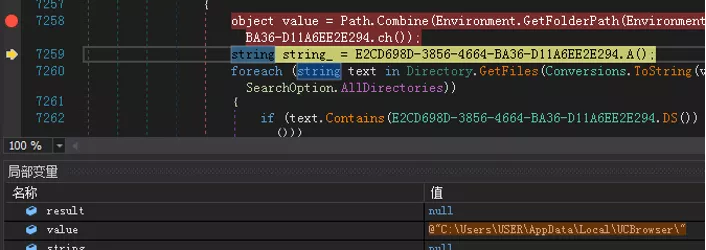

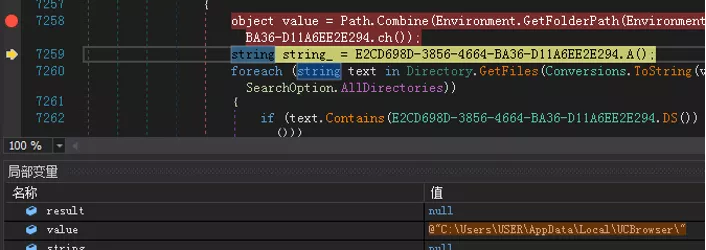

?收集UCBrowser信息。

?收集Mozilla SeaMonkey软件配置信息。

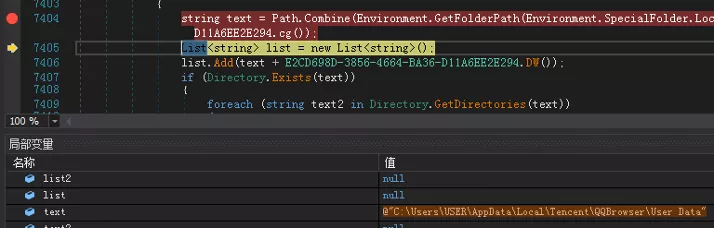

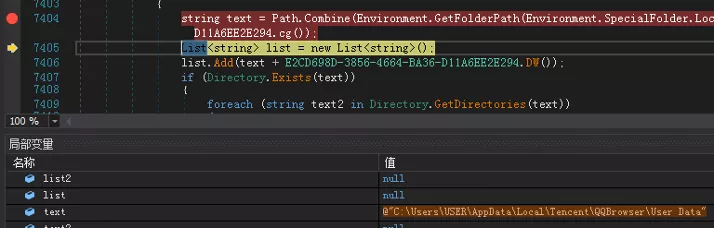

?收集QQBrowser浏览器信息。

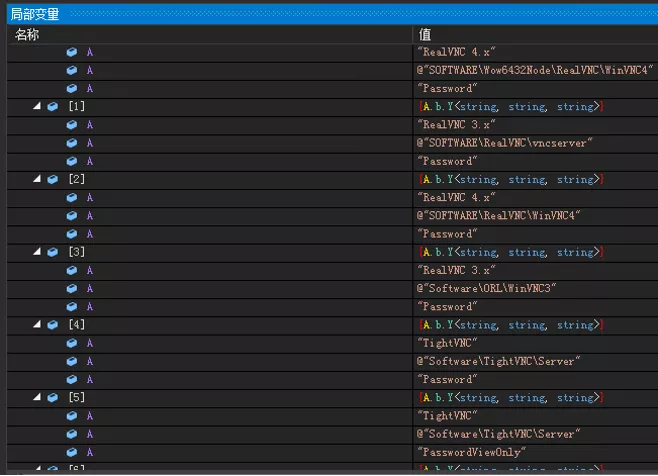

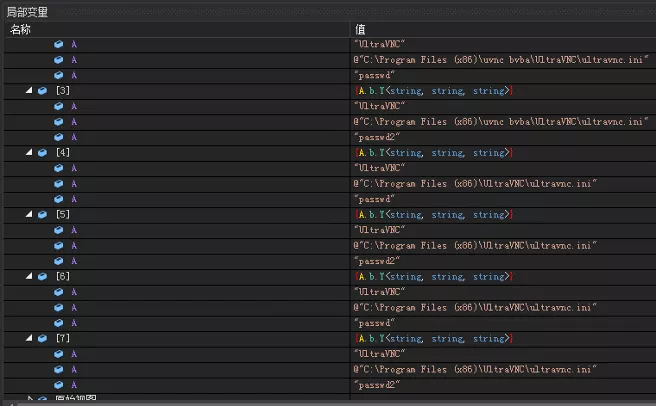

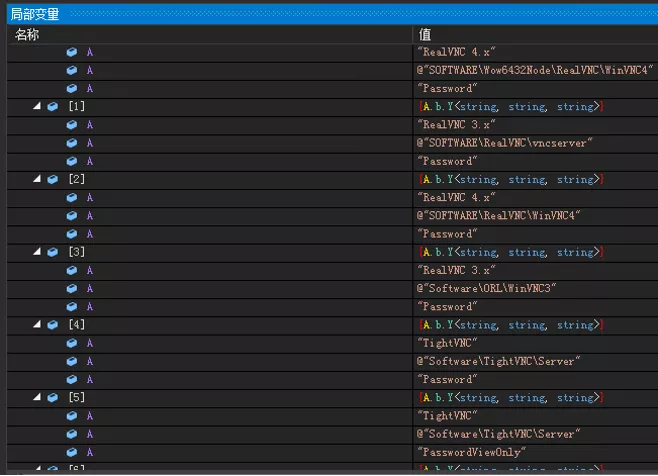

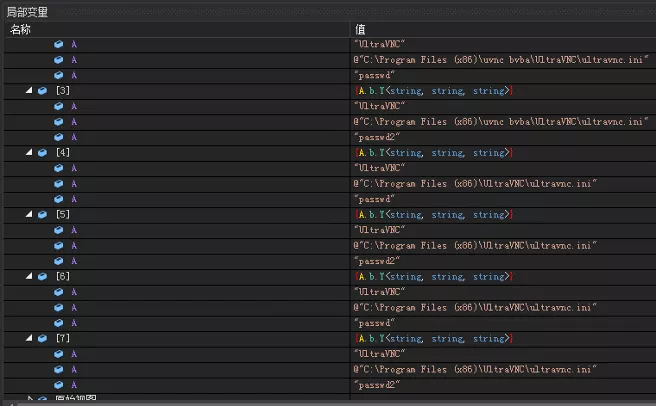

?收集RealVNC,TightVNC,UltraVNC遠(yuǎn)程控制软件的配置。

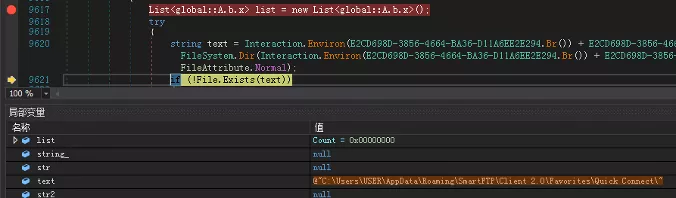

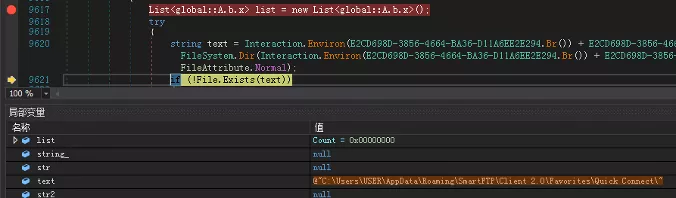

?收集SmartFTP配置信息。

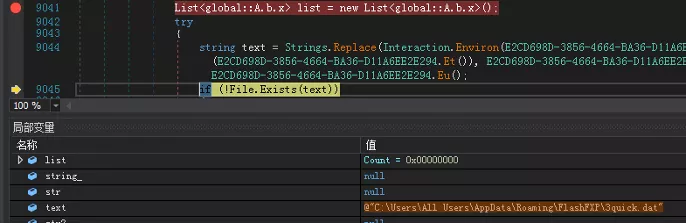

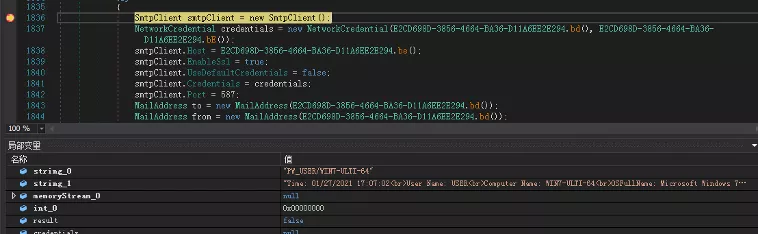

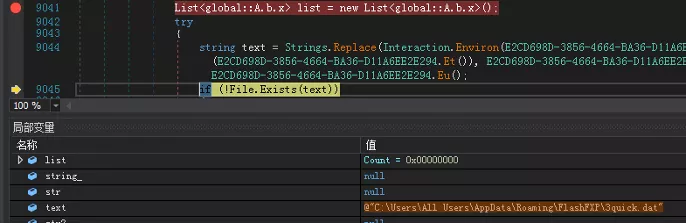

?收集FlashFXP配置信息。

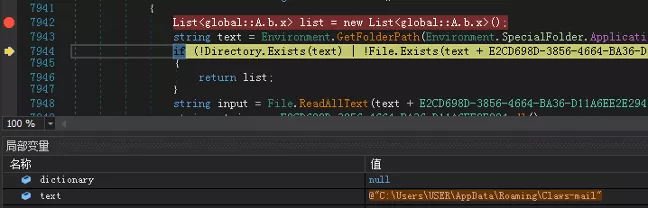

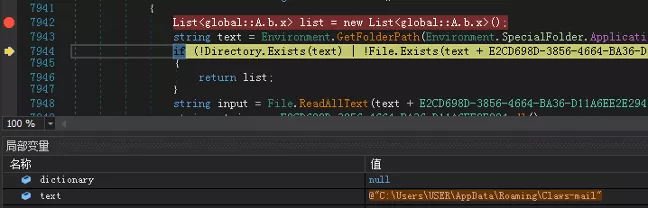

?收集Claws-mail相关信息。

?收集如下信息:

@"C:\Users\USER\AppData\Roaming\CoreFTP\sites.idx"

@"C:\Users\USER\AppData\Roaming\Comodo\IceDragon\"

{C:\Users\USER\AppData\Local\NordVPN}

@"C:\FTP Navigator\Ftplist.txt"

@"C:\Users\USER\AppData\Roaming\Moonchild Productions\Pale Moon\"

@"C:\Users\USER\AppData\Roaming\Mozilla\Firefox\"

@"C:\Users\USER\AppData\Roaming\Flock\Browser\"

@"C:\Users\USER\AppData\Local\Mailbird\Store\Store.db"

@"C:\Users\USER\AppData\Roaming\8pecxstudios\Cyberfox\"

@"C:\Users\USER\AppData\Roaming\Postbox\"

@"C:\Users\USER\AppData\Roaming\Apple Computer\Preferences\keychain.plist"

@"C:\Users\USER\AppData\Roaming\eM Client\accounts.dat"

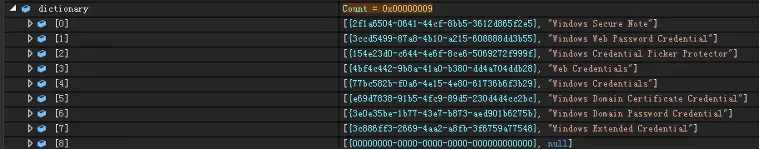

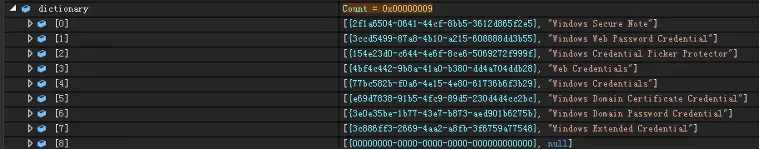

整合收集到的信息,通过邮件将收集到的信息发送给Hacker。

亚信安(ān)全产(chǎn)品解决方案

亚信安(ān)全病毒码版本16.559.60,云病毒码版本16.559.71,全球码版本16.561.00已经可(kě)以检测,请用(yòng)户及时升级病毒码版本;

恶意URL已经可(kě)以被web信誉拦截;

亚信安(ān)全DDAn已经可(kě)以检测该病毒。

安(ān)全建议

打开系统自动更新(xīn),并检测更新(xīn)进行安(ān)装(zhuāng);

请到正规网站下载程序;

不要点击来源不明的邮件以及附件,邮件中(zhōng)包含的链接;

采用(yòng)高强度的密码,避免使用(yòng)弱口令密码,并定期更换密码;

尽量关闭不必要的端口及网络共享;

请注意备份重要文(wén)档。备份的最佳做法是采取3-2-1规则,即至少做三个副本,用(yòng)两种不同格式保存,并将副本放在异地存储。

IOCs