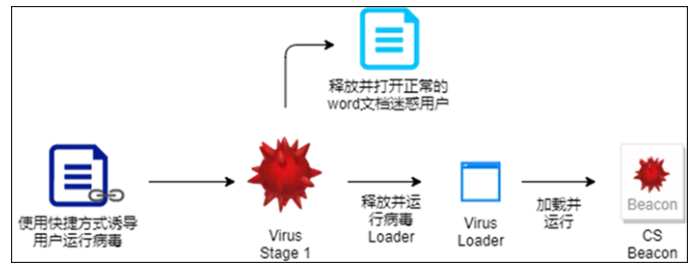

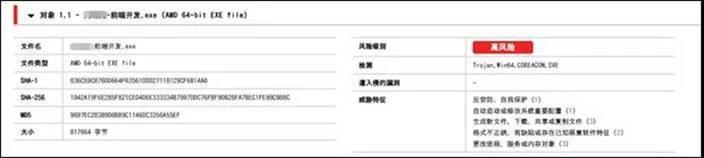

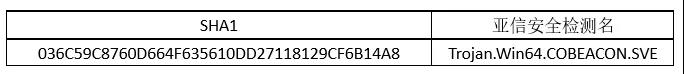

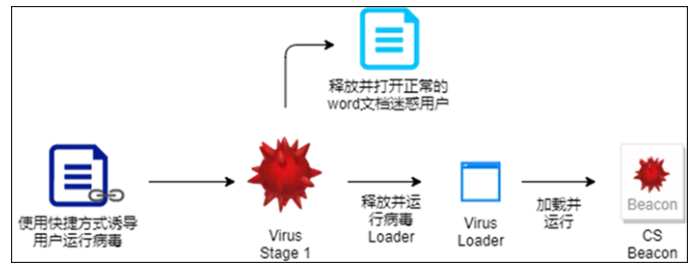

近日,亚信安(ān)全捕获了一款仿冒Word文(wén)档的木(mù)马病毒FakeWord,该病毒将自身放置在具(jù)有(yǒu)系统以及隐藏属性的文(wén)件夹中(zhōng),伪装(zhuāng)成Word文(wén)档的快捷方式,利用(yòng)社会工(gōng)程學(xué)诱导用(yòng)户启动自身。自身运行后会释放并打开正常的“简历”Word文(wén)档来迷惑用(yòng)户,在打开“简历”文(wén)档的同时,其会继续释放并运行第二阶段木(mù)马。第二阶段木(mù)马运行后会解密出恶意Dll,并将Dll注入到正常程序中(zhōng),然后调用(yòng)Dll中(zhōng)的导出函数在被注入的程序中(zhōng)创建遠(yuǎn)程線(xiàn)程。最终,在被注入的进程中(zhōng)运行CS Beacon。目前亚信安(ān)全最新(xīn)病毒码版本和DDAN沙盒平台已支持检测!

√ 亚信安(ān)全病毒码版本17.193.60,云病毒码版本17.193.71,全球码版本17.193.00已经可(kě)以检测,请用(yòng)户及时升级病毒码版本。

√ 亚信安(ān)全DDAN沙盒平台已经可(kě)以检测。

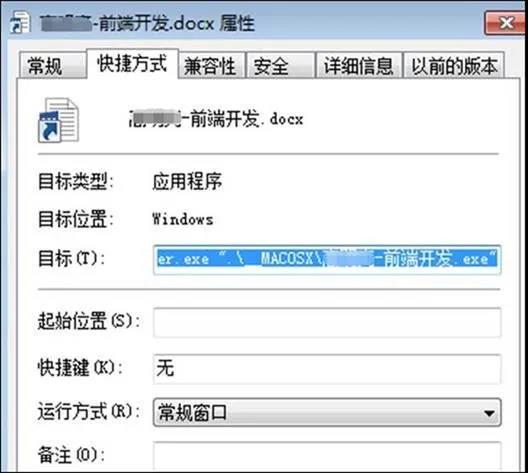

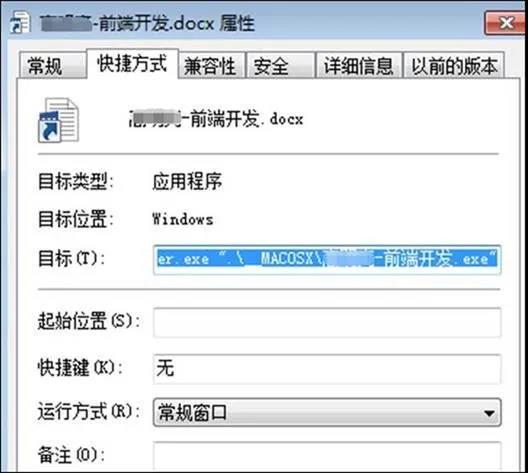

Target:C:\Windows\explorer.exe ".__MACOSX\XXX-前端开发.exe"

该病毒将自身放置在具(jù)有(yǒu)系统以及隐藏属性的文(wén)件夹中(zhōng):

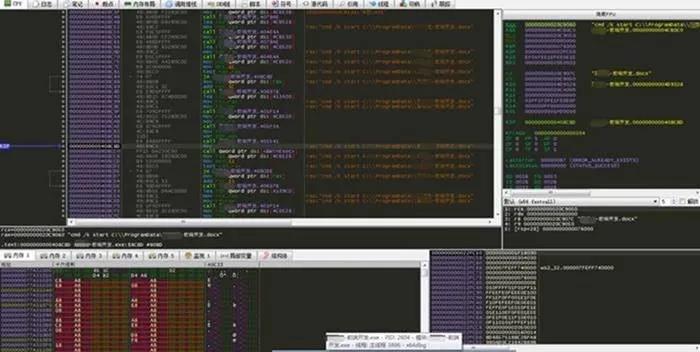

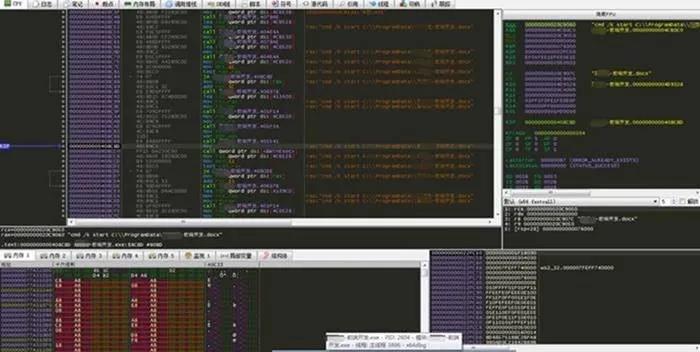

打开Word文(wén)档后,释放第二阶段木(mù)马:

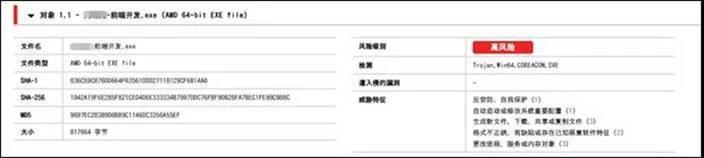

运行第二阶段木(mù)马:

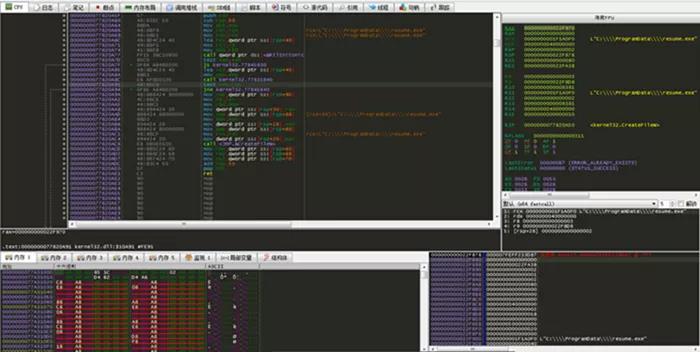

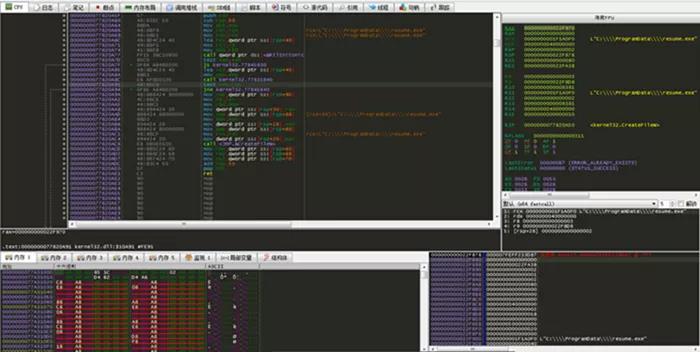

二阶段木(mù)马resume.exe分(fēn)析

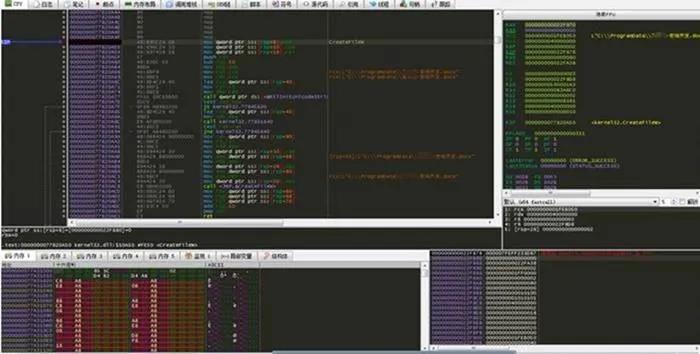

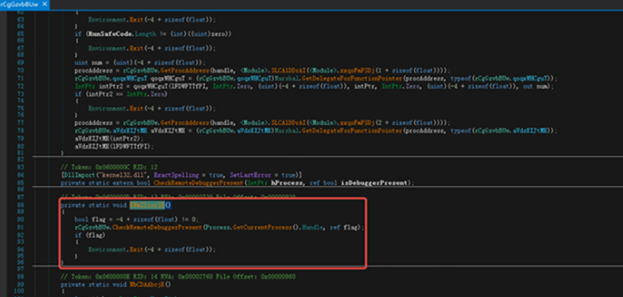

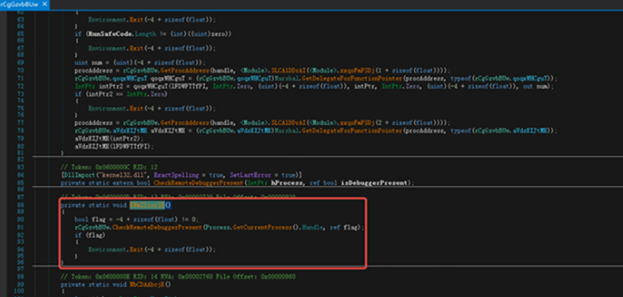

该木(mù)马具(jù)有(yǒu)反调试功能(néng):

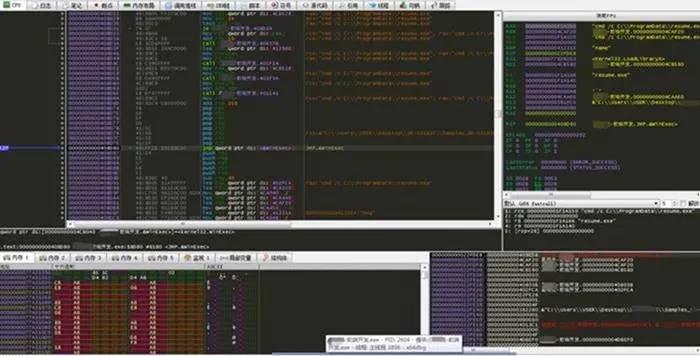

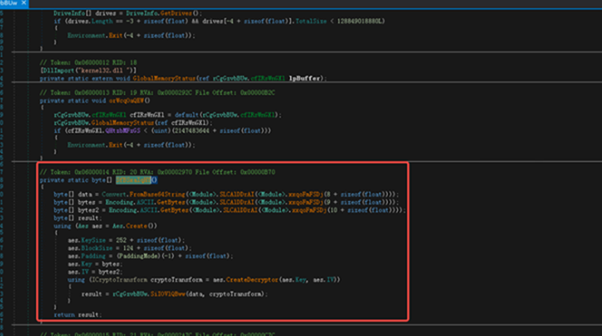

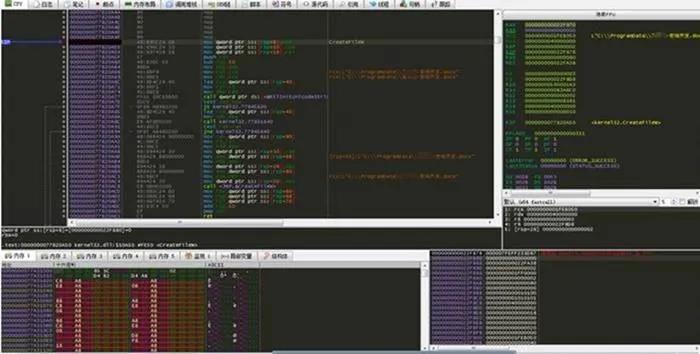

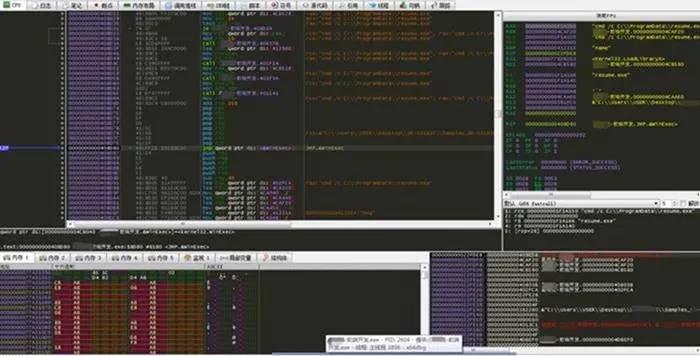

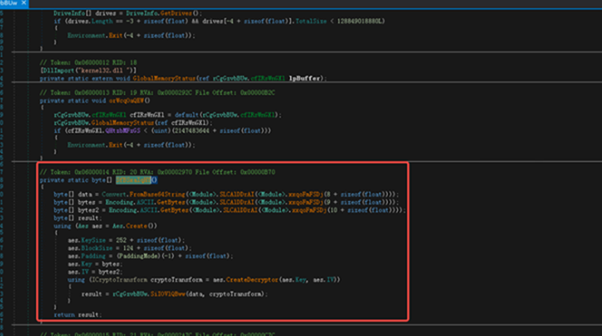

其运行后会解密出恶意Beacon Dll:

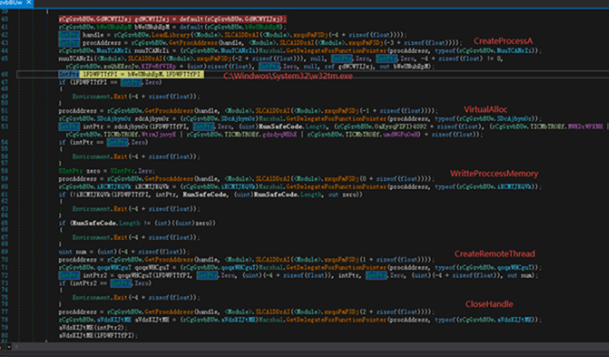

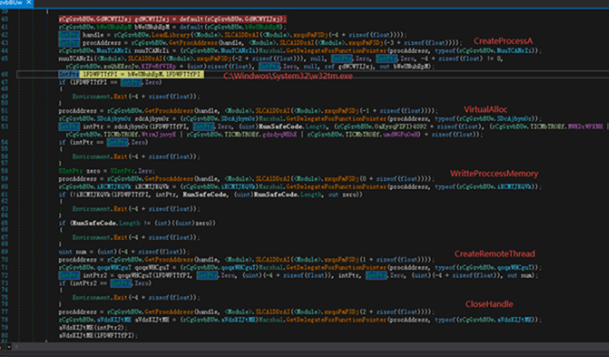

接下来,该样本进行反射式Dll注入:

通过Virus total我们可(kě)以查看该恶意Dll检测信息:

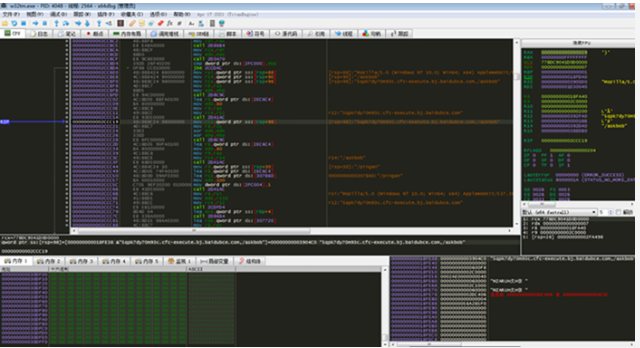

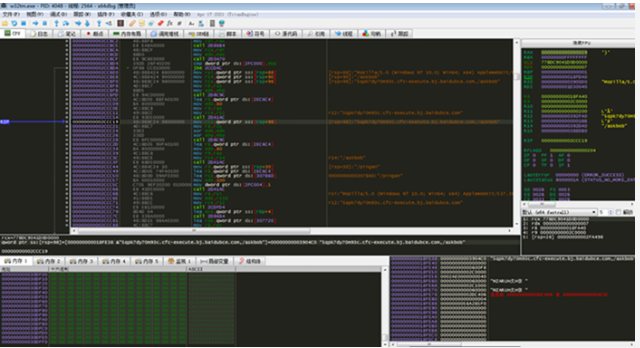

该样本外联如下地址:

5qpk7dy70m93c[.]cfc-execute[.]bj[.]baidubce[.]com

√ 打开系统自动更新(xīn),并检测更新(xīn)进行安(ān)装(zhuāng);

√ 不要点击来源不明的邮件以及附件;

√ 不要点击来源不明的邮件中(zhōng)包含的链接;

√ 请到正规网站或者应用(yòng)商(shāng)店(diàn)下载程序;

√ 采用(yòng)高强度的密码,避免使用(yòng)弱口令密码,并定期更换密码;

√ 尽量关闭不必要的端口;

√ 尽量关闭不必要的网络共享;