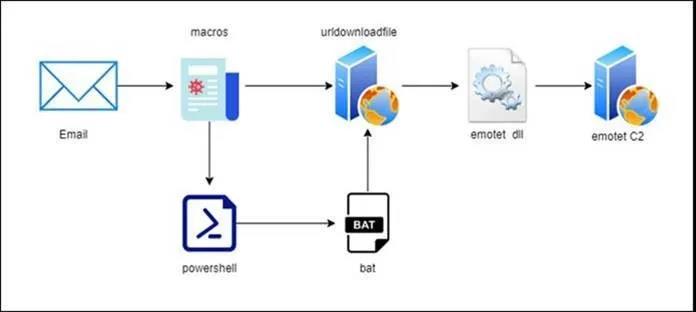

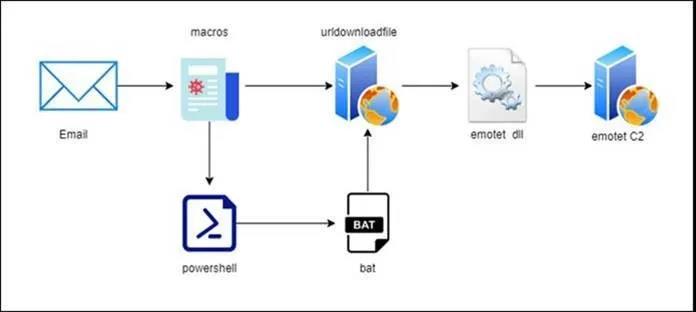

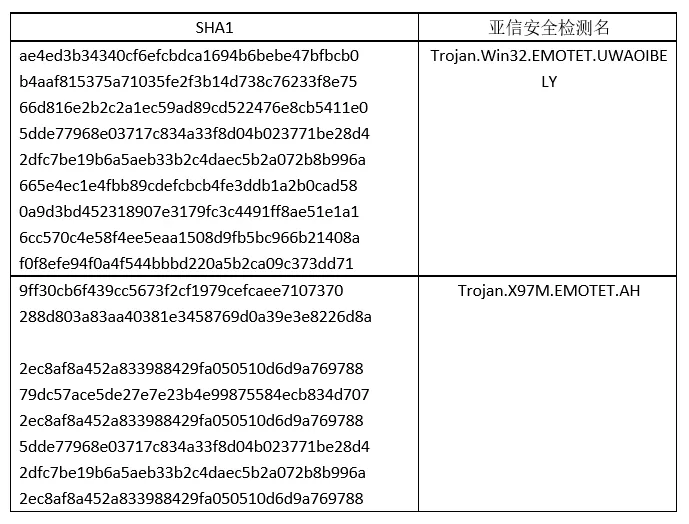

近日,亚信安(ān)全侦测到大量垃圾邮件攻击事件,攻击者会在垃圾邮件中(zhōng)放入带有(yǒu)宏病毒的文(wén)档,其通过使用(yòng)宏4.0加密来增加分(fēn)析难度。其宏代码会外联恶意链接后下载dll文(wén)件。该dll文(wén)件经分(fēn)析确认為(wèi)Emotet家族木(mù)马。目前亚信安(ān)全新(xīn)版本病毒码已支持检测,WRS已经可(kě)以拦截Emotet木(mù)马相关URL。

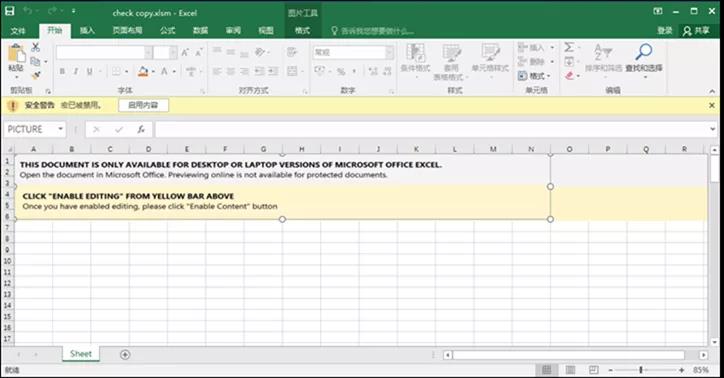

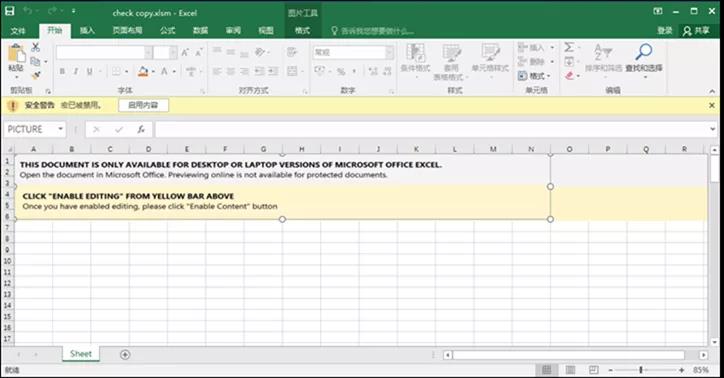

Emotet是一种计算机恶意软件程序,最初是作(zuò)為(wèi)一种银行木(mù)马病毒开发的。其目的是访问外部设备并监视敏感的私有(yǒu)数据。其主要通过垃圾電(diàn)子邮件传播。相应的電(diàn)子邮件包含恶意链接或受感染的文(wén)档。如果点击下载文(wén)档或打开链接,则会自动下载恶意软件到计算机上。这些電(diàn)子邮件看起来非常真实,因此Emotet的受害者众多(duō),如下是典型攻击邮件样例:

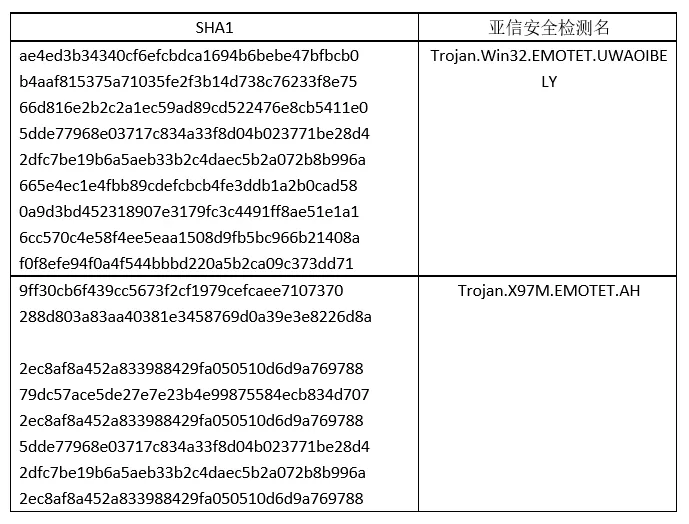

√ 亚信安(ān)全病毒码版本17.225.60,云病毒码版本17.225.71,全球码版本17.225.00已经可(kě)以检测,请用(yòng)户及时升级病毒码版本。

√ 亚信安(ān)全WRS已经可(kě)以拦截Emotet木(mù)马相关URL。

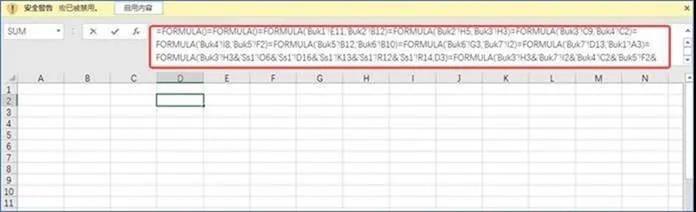

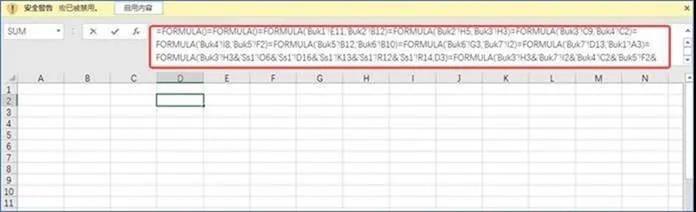

Excel类的Emotet主要使用(yòng)了宏4.0,不同于以往宏病毒,宏4.0的解析需要拼接单元格中(zhōng)的字符来还原:

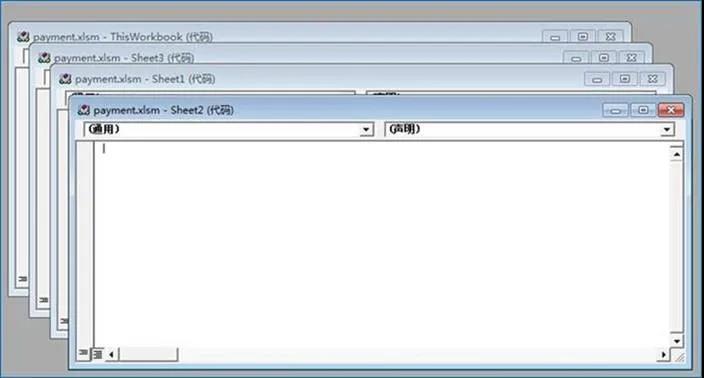

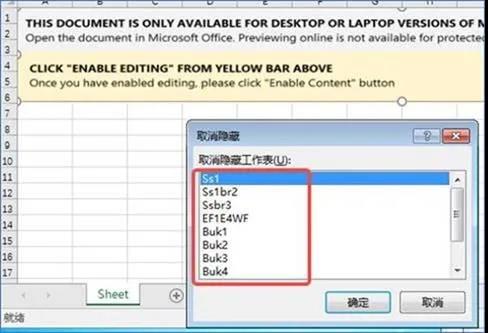

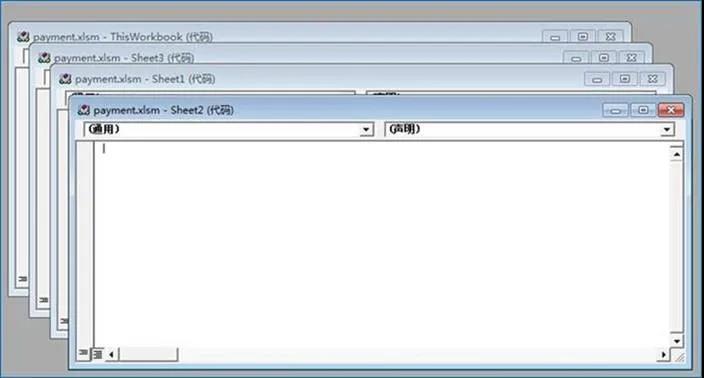

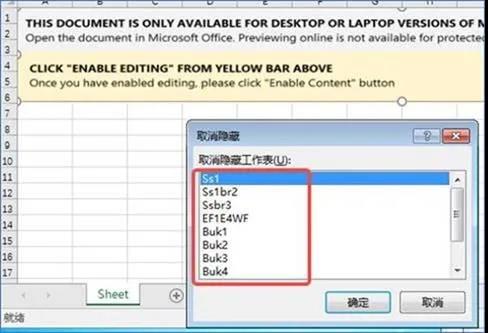

样本中(zhōng)存在大量的隐藏sheet,其恶意代码均隐藏其中(zhōng)。

通过解析资源,我们可(kě)以到其会调用(yòng)urldownloadfile外联地址并下载dll文(wén)件执行。

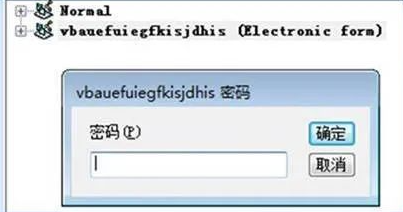

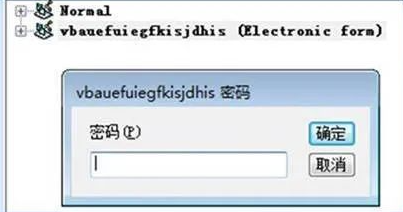

Doc类文(wén)档会把自身的project进行加密:

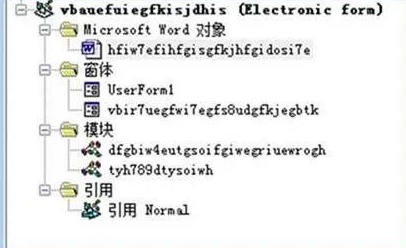

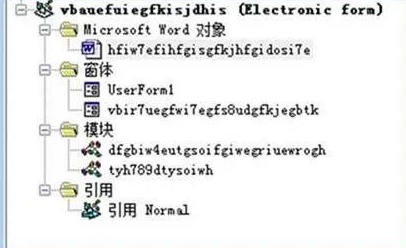

打开其vba界面会发现可(kě)疑project,并且被加密,以此来保护宏代码:

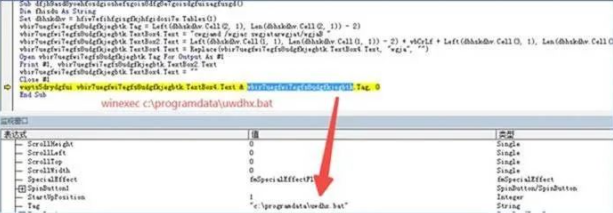

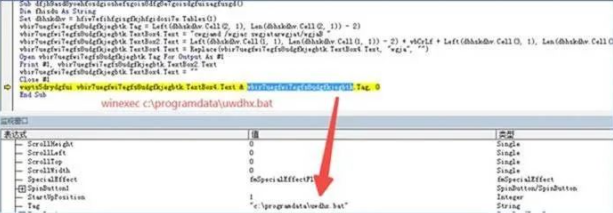

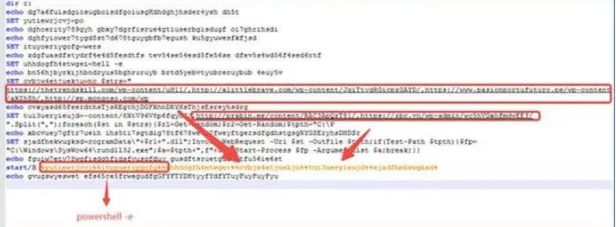

经过破解得到其project代码主要是在关闭文(wén)档时执行释放的bat文(wén)件:

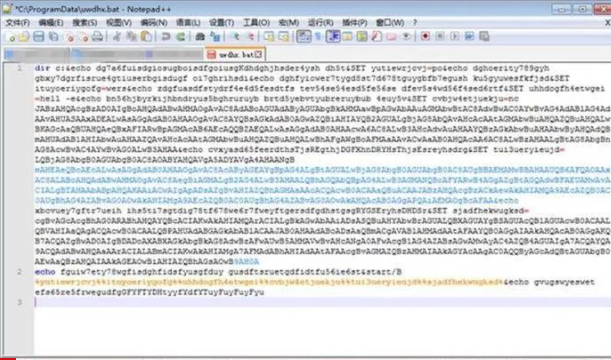

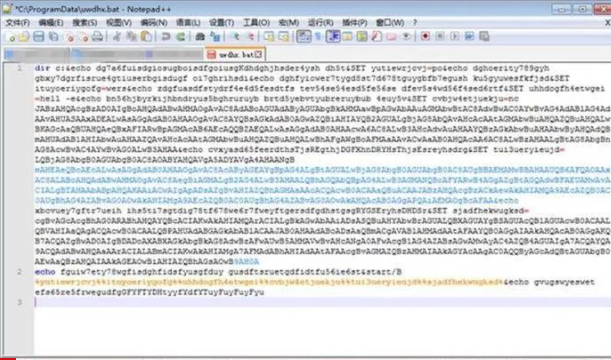

Bat文(wén)件经过base64加密混淆:

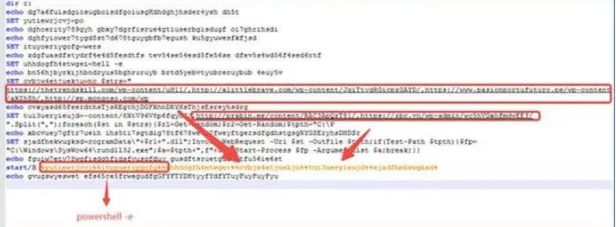

经解密后发现bat其行為(wèi)是调用(yòng)powershell外联恶意地址下载dll后执行,下载的dll均经过随机字符串命名(míng)。

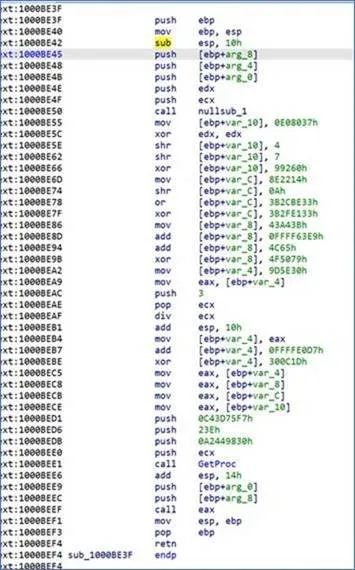

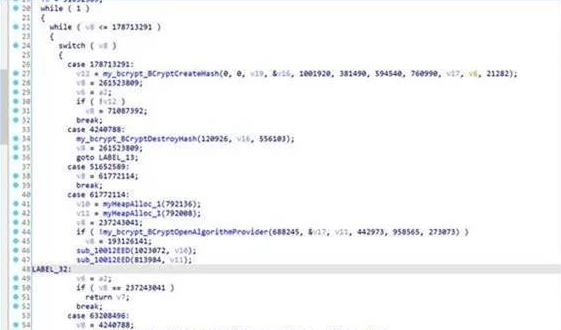

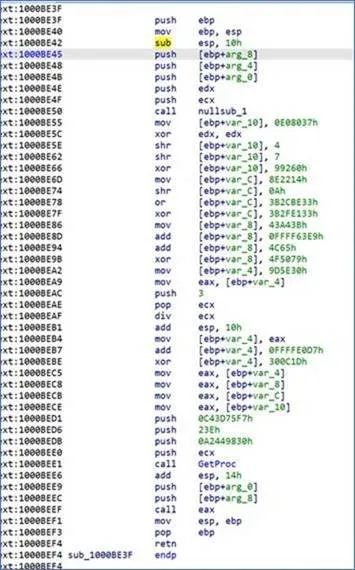

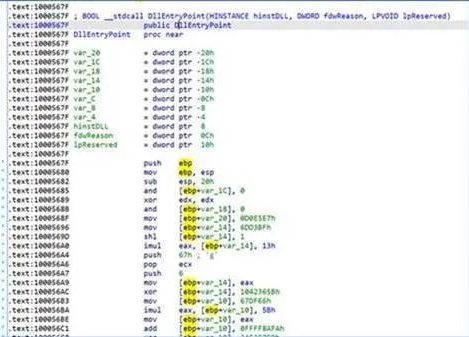

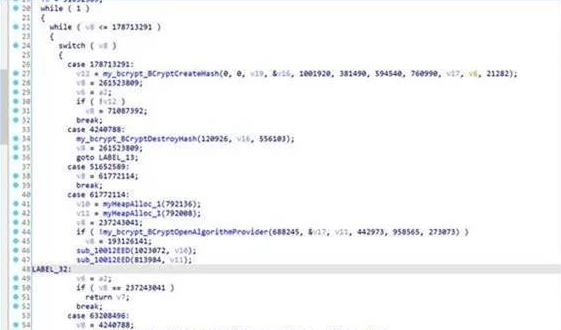

最终执行样本名(míng)為(wèi)随机,besta.ocx為(wèi)初始名(míng)称,其由宏病毒母體(tǐ)释放,之后以参数44531.6803328704通过rundll32运行,运行后,经过数分(fēn)钟延时,再次以子进程重新(xīn)执行自身C:\Windows\SysWOW64\besta.ocx。延时后,释放代码,代码经过加密处理(lǐ),对所有(yǒu)api及参数进行加密保护,形如以下代码:

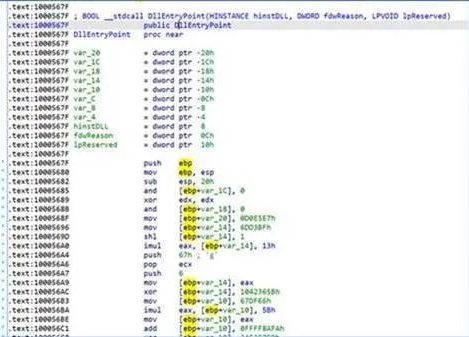

释放的代码為(wèi)新(xīn)的dll:

在联网的情况下,释放自身文(wén)件到以下目录的随机路径:

C:\Windows\SysWOW64\Afarrpbjz\ykunaogriwtv.vkj

延迟后,第三次以子进程重新(xīn)执行自身:

C:\Windows\SysWOW64\rundll32.exe "C:\Windows\SysWOW64\Afarrpbjz\ykunaogriwtv.vkj",Psgip

之后第四次执行自身:

C:\Windows\SysWOW64\rundll32.exe "C:\Windows\SysWOW64\Afarrpbjz\ykunaogriwtv.vkj",Control_RunDLL

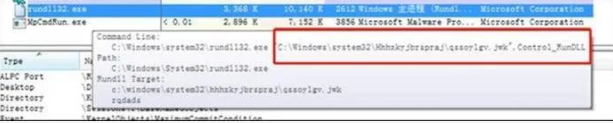

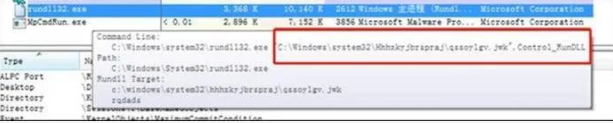

Dll经过多(duō)次运行后会释放到C:\Windows\System32\Hhhxkyjbrspraj\[random],实际还是文(wén)件自身:

在这一次中(zhōng),开始执行后门功能(néng):

① 执行C:\Windows\system32\ipconfig /renew刷新(xīn)ip后开始尝试连接下列服務(wù)器:

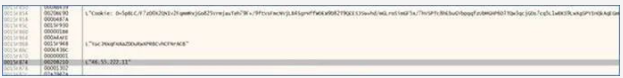

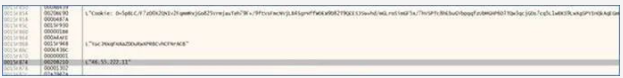

② 流量使用(yòng)https(8080端口),内容经过bcypt加密:

③ 当服務(wù)器连接成功后,上报本机信息,接收指令,开始后门C&C。

√ 不要点击来源不明的邮件以及附件;

√ 不要点击来源不明的邮件中(zhōng)包含的链接;

√ 不要随意点击来历不明的office文(wén)档,将Office默认设置“受保护的视图”;

√ 打开系统自动更新(xīn),并检测更新(xīn)进行安(ān)装(zhuāng);

√ 请到正规网站或者应用(yòng)商(shāng)店(diàn)下载程序;

√ 采用(yòng)高强度的密码,避免使用(yòng)弱口令密码,并定期更换密码;

√ 尽量关闭不必要的端口;

√ 尽量关闭不必要的网络共享;

URL

hxxps[:]//thetrendskill[.]com/wp-content

hxxp[:]//alittlebrave[.]com/wp-content

hxxps[:]//www[.]pasionportufuturo[.]pe

hxxp[:]//sp[.]mongoso[.]com/wp-content

hxxp[:]//prabin[.]me/content

hxxps[:]//zbc[.]vn/wp-admin

hxxp[:]//www[.]thebanditproject[.]com/wp-content

hxxp[:]//sterileinstrument[.]com/sterilematrix_mf

hxxps[:]//www[.]radio-galaxia[.]us

hxxp[:]//gronninggrafisk[.]dk

hxxp[:]//multilifecapsule[.]com

hxxp[:]//sierraendurancesports[.]com