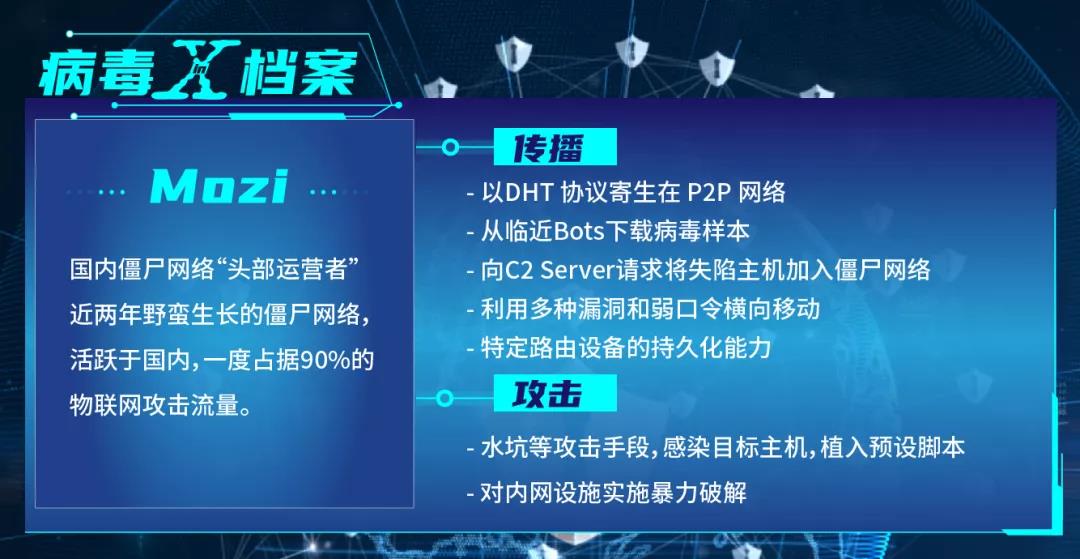

Mozi僵尸网络攻击再现

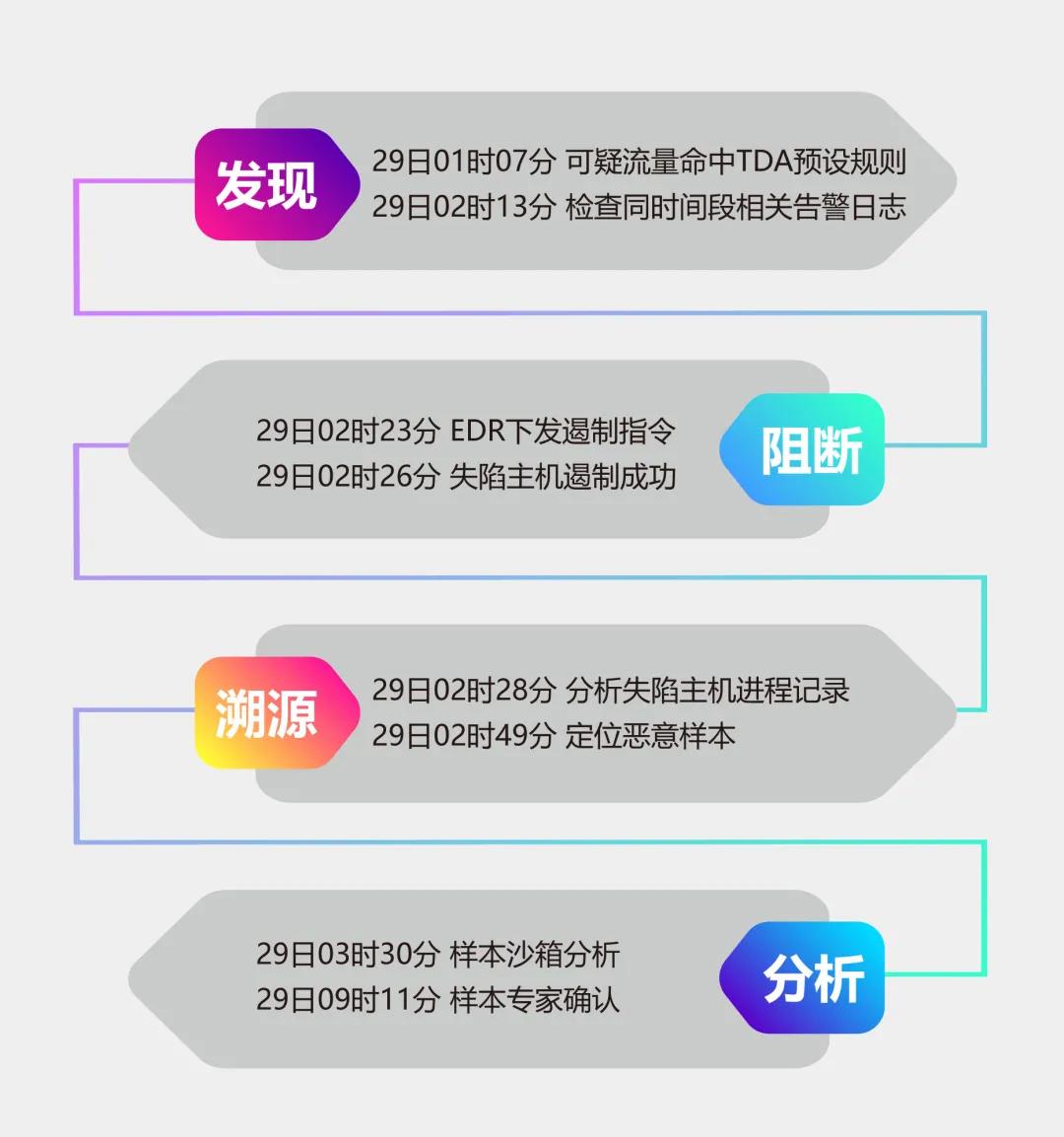

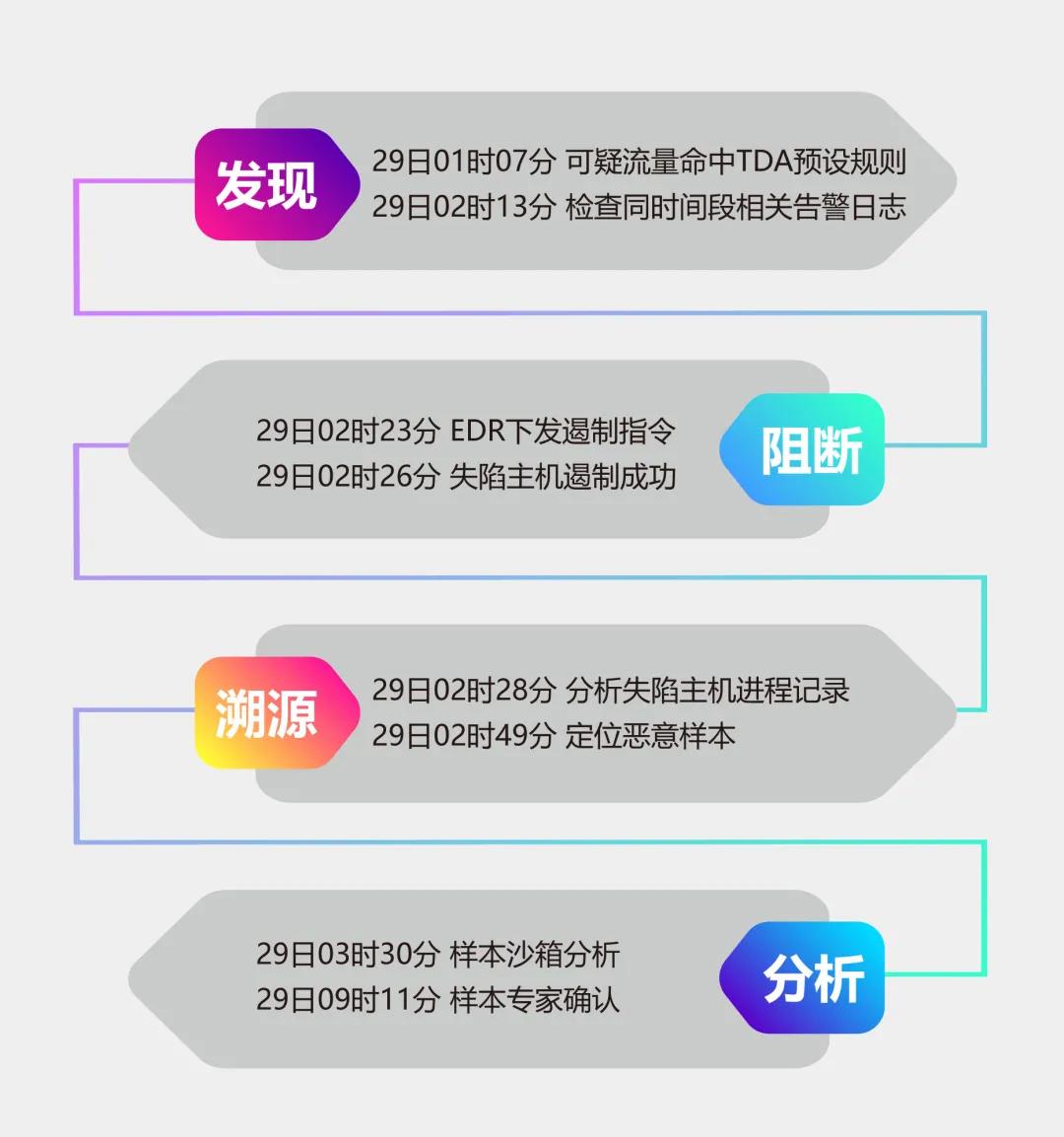

突发 > 8月29日1时,亚信安(ān)全专家运维团队接到告警,用(yòng)户内网环境的XDR日志(zhì)中(zhōng)出现大量可(kě)疑流量。

定性 > 1时07分(fēn),亚信安(ān)全锁定用(yòng)户内网一台设备,其流量命中(zhōng)P2P僵尸网络Mozi的流量特征,确定為(wèi)Mozi僵尸网络攻击。

处置 > 2时26分(fēn),亚信安(ān)全成功完成失陷主机的遏制,获取Mozi样本,对失陷主机进行病毒清除。

Mozi攻击事件复盘

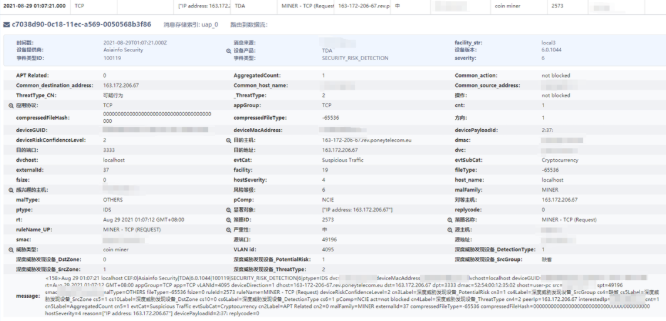

2021年8月29号凌晨, 亚信安(ān)全UAP平台所收集的TDA告警日志(zhì)反映,预设策略“Mozi Botnet DHT Config Sent”被命中(zhōng)

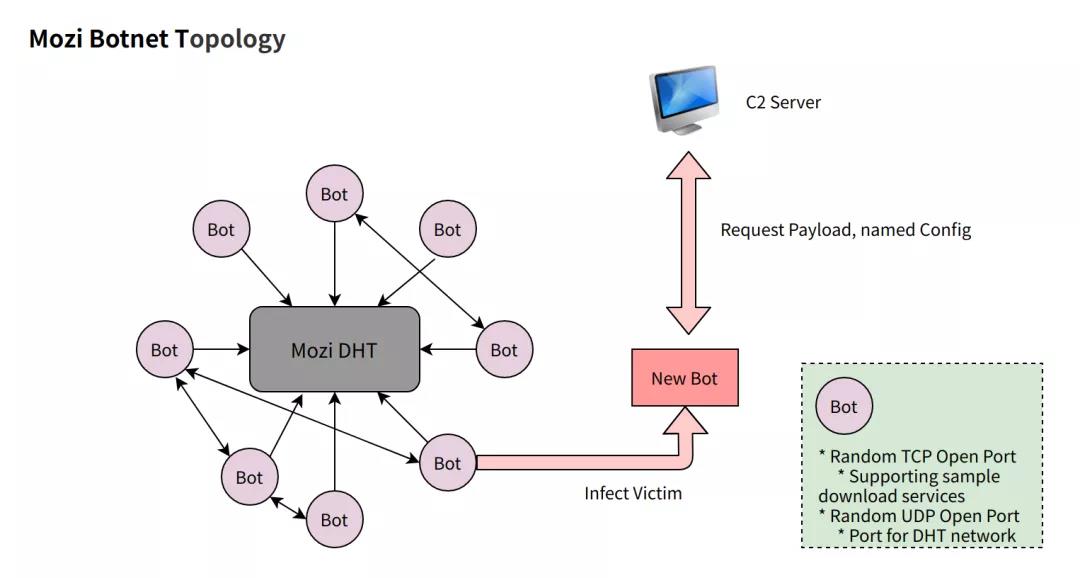

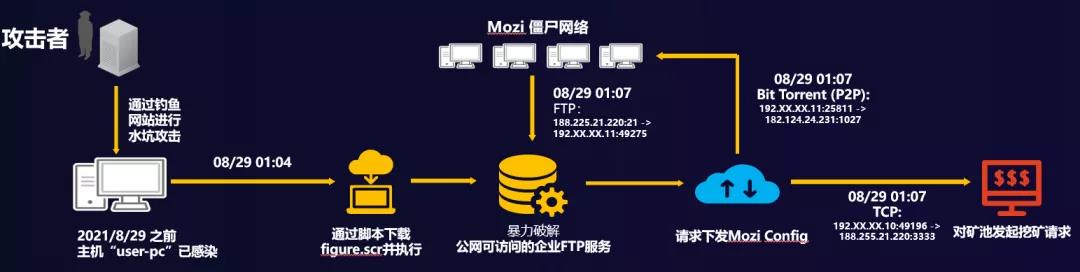

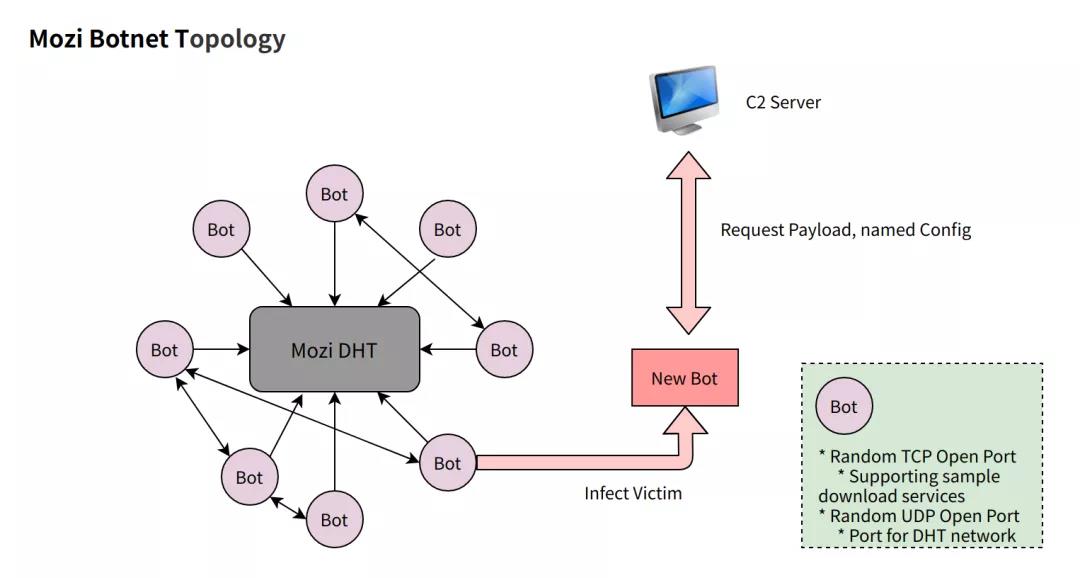

1时7分(fēn)14秒(miǎo),客户内网一台设备尝试外联,其流量命中(zhōng)P2P僵尸网络Mozi的流量特征。正在向182.124.24[.]231发送请求,等待C2 Server (Mozi Master)下发名(míng)為(wèi)Config的有(yǒu)效载荷。

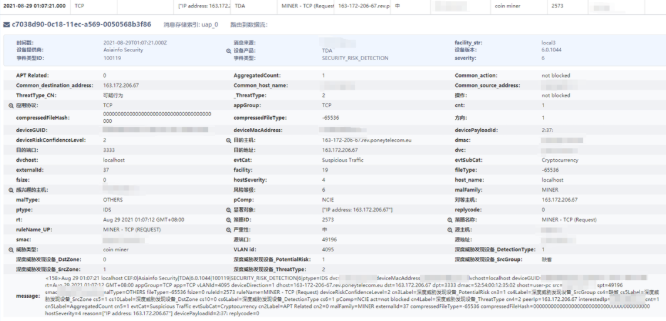

29日凌晨2时13分(fēn),排查临近bitorrent流量相近时间段告警,定位到该主机在该时段的相关可(kě)疑流量日志(zhì)。其中(zhōng)包含多(duō)条FTP流量告警和一条TCP流量告警。发生在同一时间段的FTP可(kě)疑流量,其目的主机名(míng)皆為(wèi)化名(míng)“user-pc”的内网设备。展开后的FTP告警详情显示,命中(zhōng)的策略描述同為(wèi)“Unsuccessful logon - FTP”;判断攻击者尝试对主机进行暴力破解。

同一时间,内网设备“user-pc”尝试外联名(míng)為(wèi)“163-172-206-67.rev.poneytelecom[.]eu”的设备,该TCP流量被规则命中(zhōng),提示“Miner-TCP (REQUEST)”;亚信安(ān)全专家确定,攻击者尝试将失陷主机用(yòng)于非法挖矿,以谋取直接利益。

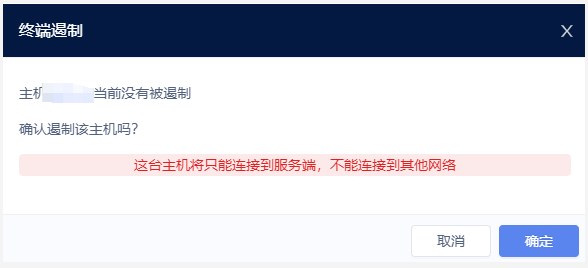

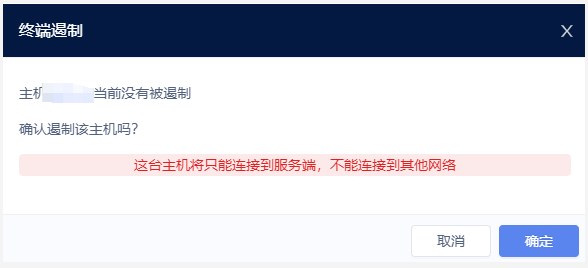

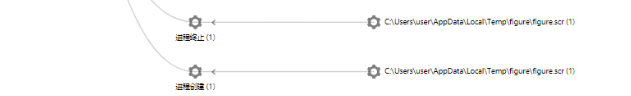

2时23分(fēn),鉴于用(yòng)户的内网设备安(ān)装(zhuāng)有(yǒu)亚信安(ān)全EDR Agent,在SaaS管理(lǐ)端确认失陷主机内的agent仍处于在線(xiàn)状态后。亚信安(ān)全专家向失陷设备发送遏制指令,控制威胁的源头,防止病毒横向传播。

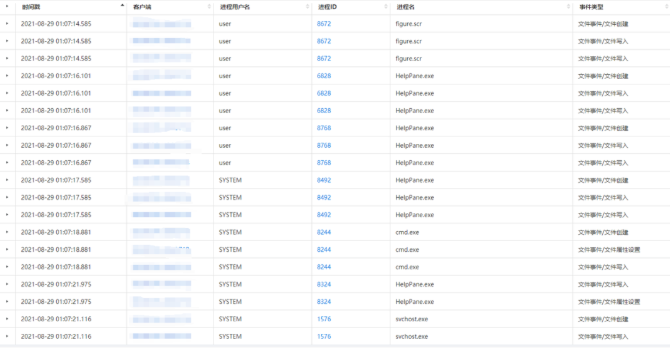

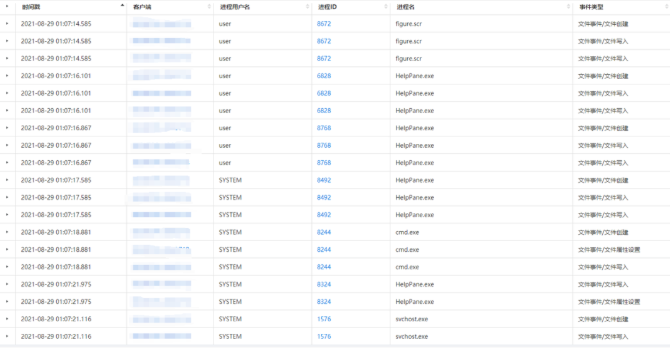

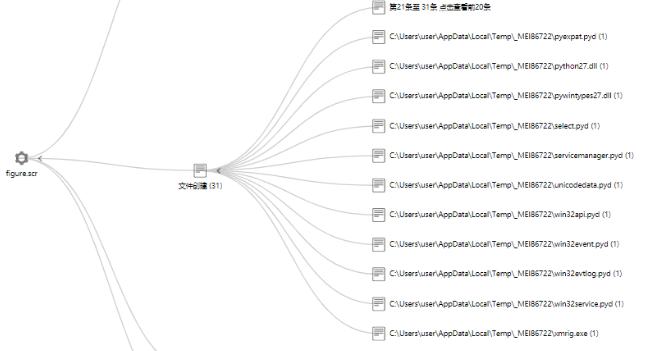

2时26分(fēn),管理(lǐ)端显示失陷主机遏制成功;亚信安(ān)全专家通过EDR SaaS内置的调查分(fēn)析功能(néng)进一步定位恶意软件;搜索失陷主机的过往进程记录,通过事件时间节点,找到相近时间戳下的进程。搜索结果如下,在29日1时07分(fēn),一个名(míng)為(wèi)figure.scr的文(wén)件执行,触发了一系列操作(zuò)。

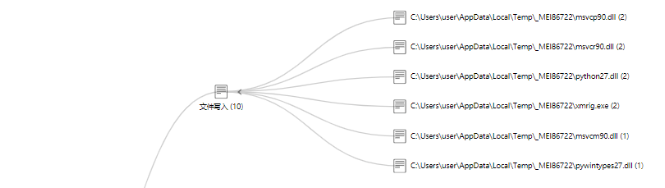

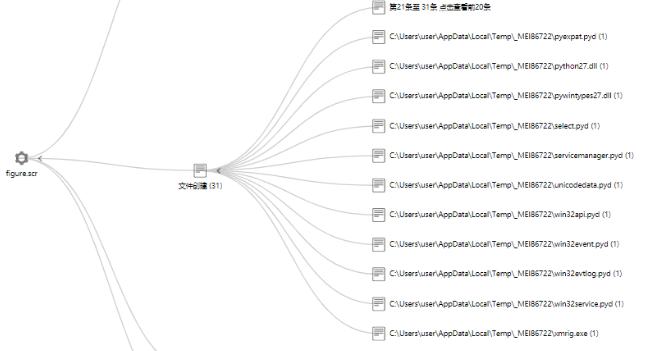

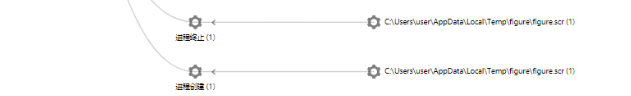

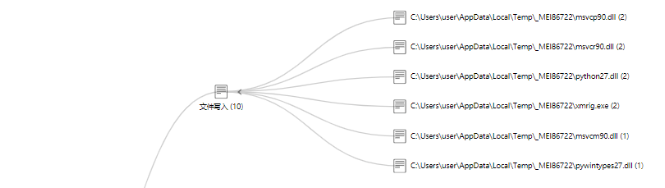

提取EDR SaaS的进程树,更明晰的展现了该可(kě)执行文(wén)件的行為(wèi);从其释放的大量pyd文(wén)件,初步判断,该Mozi样本是一个由pyinstaller打包的可(kě)执行文(wén)件,位于%TEMP%\figure\路径下。

29日2时49分(fēn),亚信安(ān)全专家登录失陷主机,获取到figure.scr的Mozi样本;并对失陷主机进行病毒清除。

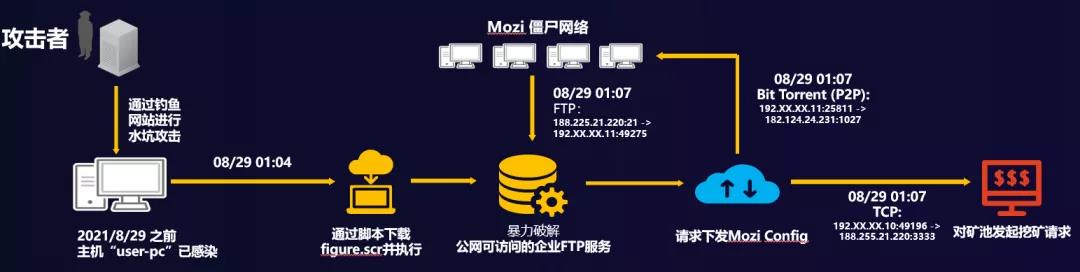

回顾攻击,Mozi的攻击者首先通过水坑攻击感染目标主机,并植入预设脚本,以定时下载并执行Mozi样本figure.scr;执行后,Mozi僵尸网络中(zhōng)的Bots开始对客户网络中(zhōng)可(kě)访问的FTP服務(wù)实施暴力破解;同时,失陷主机向C2 Server (Mozi Master) 发起请求,要求下发名(míng)為(wèi)Config的有(yǒu)效载荷,获取Mozi恶意样本的下载地址,以达到将失陷主机囊括入僵尸网络的目的;此外,失陷主机执行挖矿指令,向矿池发送TCP请求。

病毒样本分(fēn)析

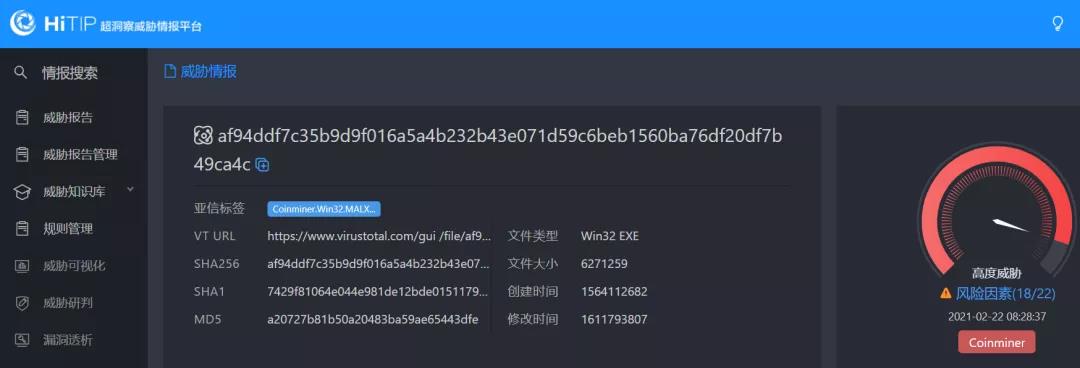

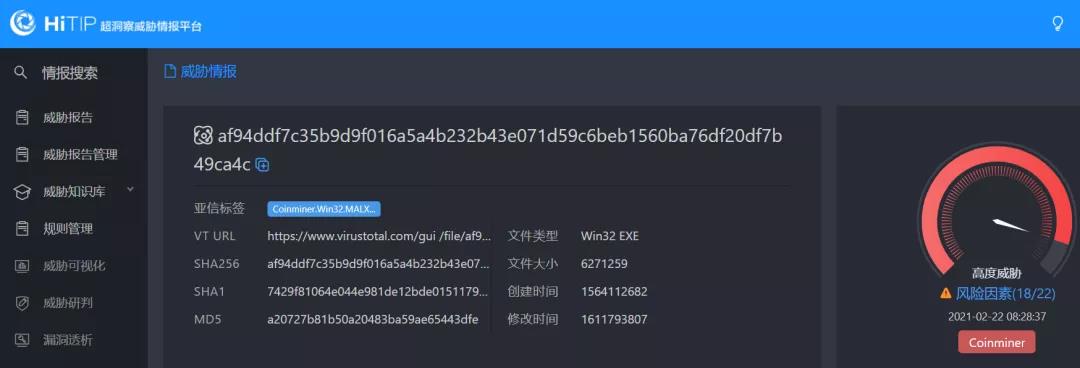

计算样本的File ID后,在超洞察威胁威胁情报平台上查询该样本,发现该恶意文(wén)件被标注為(wèi)Coinminer.Win32.MALXMR.TIAOODEL。

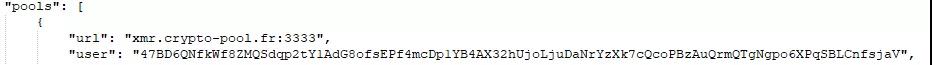

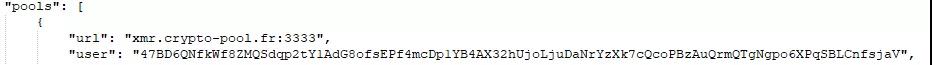

将现有(yǒu)样本投入沙箱,从释放的文(wén)件中(zhōng)挖掘出犯罪团伙的矿池地址,钱包信息和选用(yòng)的矿机样本;根据威胁情报,所释放的可(kě)执行文(wén)件xmrig.exe (sha256: 4bf737b29ff521bc263eb1f2c1c5ea04b47470cccd1beae245d98def389929bd) 是一款开源门罗币矿机,犯罪分(fēn)子意图将失陷设备连入矿池,执行挖矿操作(zuò),并把所得收益存入预设钱包。

(矿池和钱包信息)

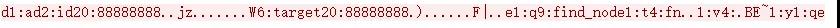

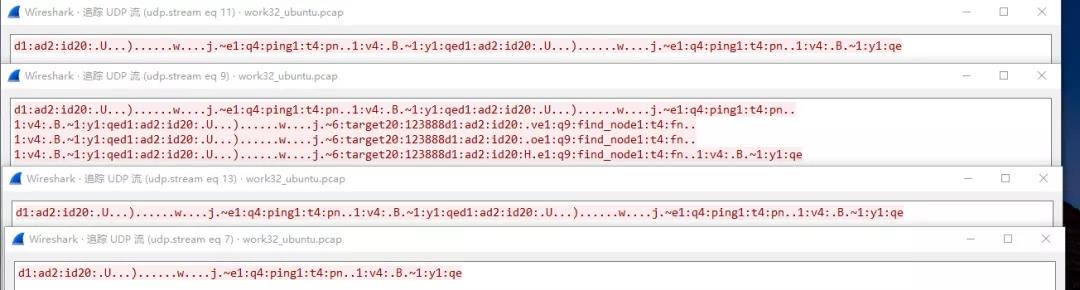

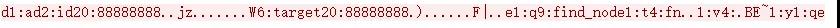

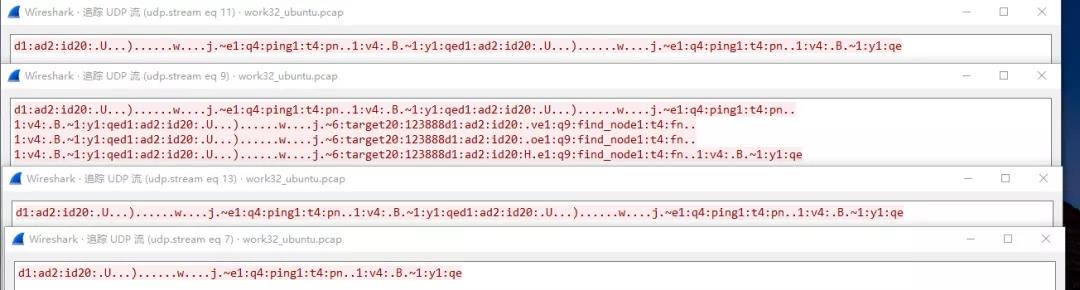

对比过往样本分(fēn)析产(chǎn)生的流量,发现该样本流量中(zhōng)有(yǒu)明显的Mozi僵尸网络通信特征。流量对比如下所示:

(此次事件样本的udp通信流量)

(过往Mozi样本流量)

结合过往事件,Mozi传播过程中(zhōng),目标主机将向僵尸网络请求下发Config文(wén)件,以获取恶意样本下载地址;Bots节点,对目标主机尝试暴力破解或漏洞利用(yòng),目的是从该Bot已知的地址下载恶意样本;在受感染设备上执行Mozi样本,使其加入P2P僵尸网络,并在C2 Server的命令下执行恶意行為(wèi)。

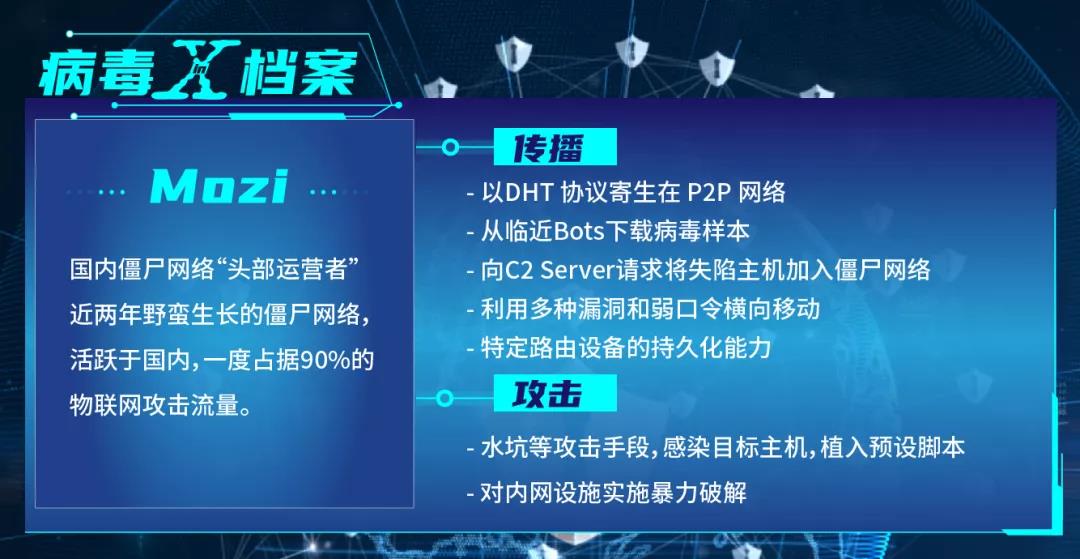

僵尸网络攻击,“屡治不绝”的伤

亚信安(ān)全超洞察威胁情报团队指出,Mozi相对于前期版本,针对DDoS攻击和传播感染的效率都做出了增强;该更新(xīn)具(jù)體(tǐ)體(tǐ)现在该僵尸网络实现了控制和业務(wù)节点的分(fēn)离,这也促成其可(kě)以将实际业務(wù)从原有(yǒu)网络體(tǐ)系中(zhōng)解放出来,极大的提升了Mozi的功能(néng)弹性;甚至Mozi的开发者可(kě)以将俘获的基础设施租赁给其他(tā)犯罪团伙,而非初始阶段单纯借助僵尸网络发起DDoS攻击。

因此,一个僵尸攻击的阻截,不代表僵尸网络的停摆,面对“屡治不绝”的攻击,安(ān)全人员应该提高警惕,加强应对和预防的手段和措施:

多(duō)维度的检测手段实现对入侵僵尸网络木(mù)马的感知;

通过端点防护类产(chǎn)品遏制威胁进一步的传播;

通过EDR产(chǎn)品汇聚的安(ān)全事件上下文(wén),准确定位到内部失陷的主机、进程等详细信息,快速掌握事件的威胁画像,完成及时响应。

处置建议:

常态化升级IOT系统清除已知漏洞;

定期更换密码;

避免使用(yòng)弱口令;

只开放必要端口,加强网络流量检测。