近日,亚信安(ān)全2020年无文(wén)件攻击技(jì )术的新(xīn)型勒索病毒专题分(fēn)析报告正式发布。报告指出,2020年勒索病毒造成的直接经济损失高达400亿美元,且受害重点发生了明显变化,从针对个人的勒索,转变為(wèi)专门针对企业的索要。此外报告数据显示,亚信安(ān)全在2020年共截获超过1800万份样本,在成功入侵的攻击事件中(zhōng),80%来自于无文(wén)件攻击。

勒索病毒在2020年的“5项转变”

2020年 COVID-19疫情在全球范围蔓延,人们的生活工(gōng)作(zuò)习惯随之也产(chǎn)生了巨大的变化,居家办(bàn)公(gōng)的公(gōng)司比例大幅提升,超过一半的受访者承认,疫情导致企业花(huā)费重金构建的信息安(ān)全边界被撕碎,攻击面被人為(wèi)放大,外部链接增多(duō),企业不得不重新(xīn)考虑数字化业務(wù)的保护方式。

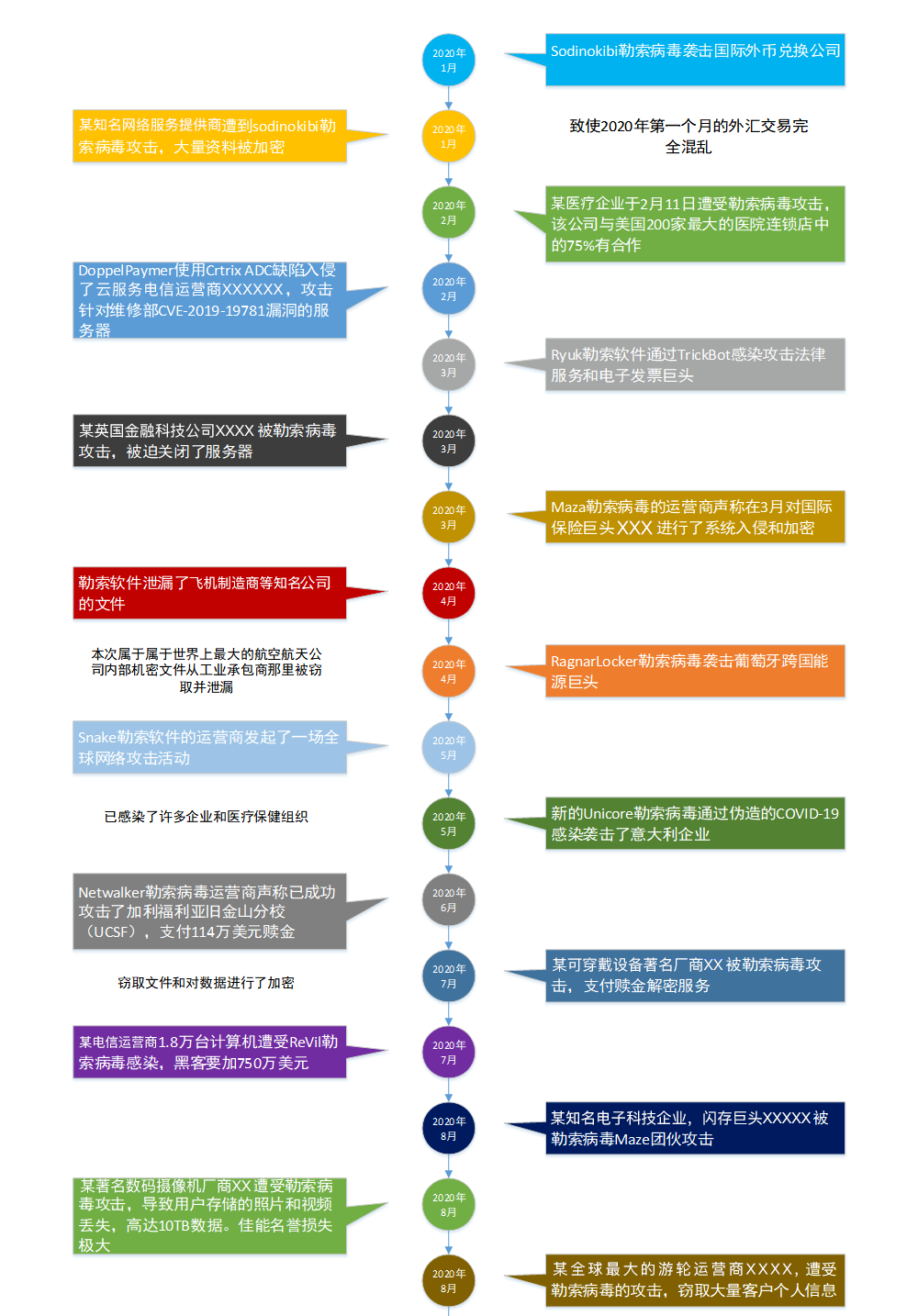

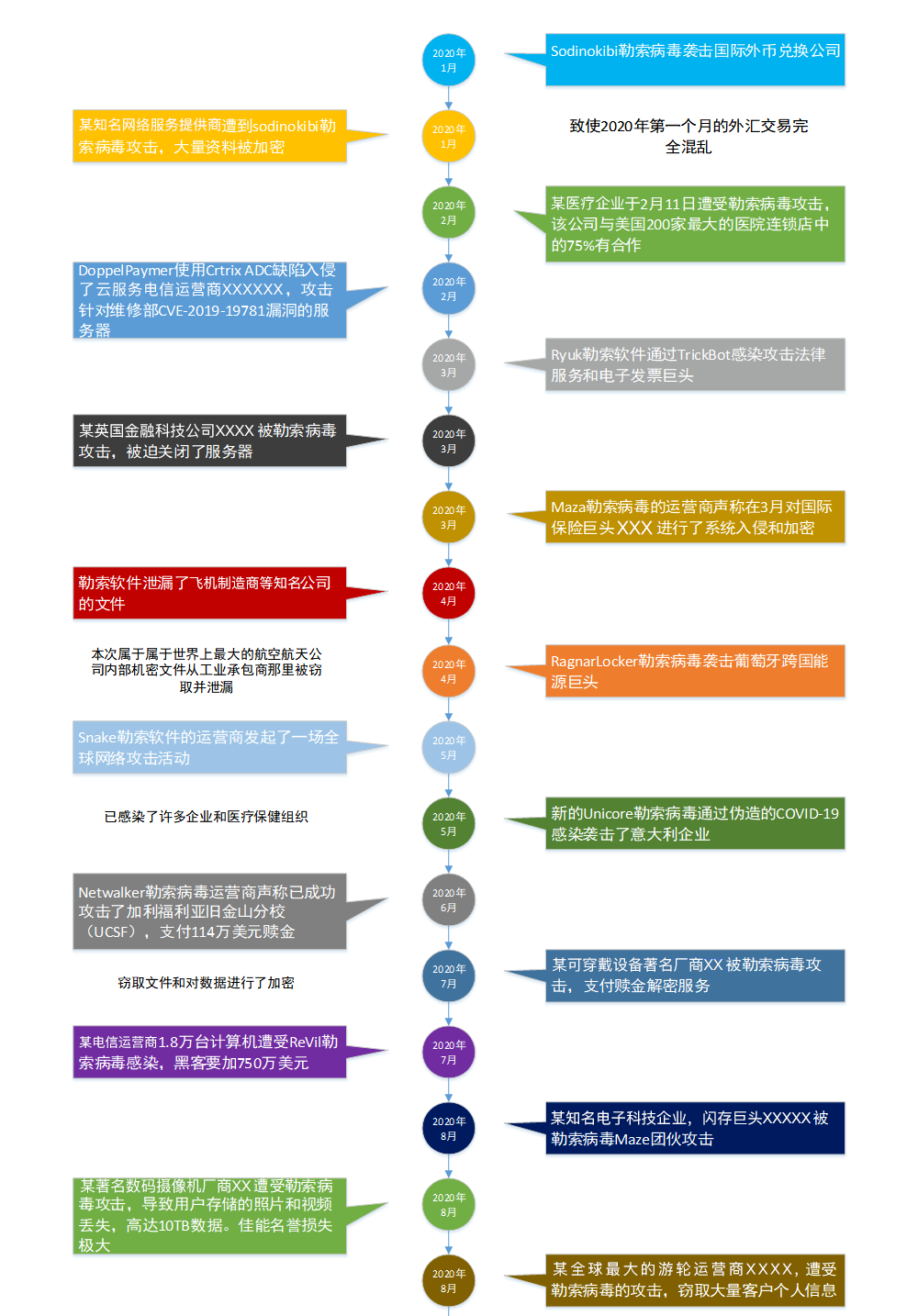

【图1:2020年勒索病毒攻击事件回顾(来源:亚信安(ān)全)】

在上述背景之下,亚信安(ān)全威胁情报团队收集了历年的威胁样本数据,并总结出2020年勒索病毒的主要特征:

1. 勒索病毒从针对个人的勒索,转变為(wèi)专门针对企业的索要,则意味着更高昂的赎金,以及更大的名(míng)誉损失;

2. 2020年平均每个月都会发生一起严重的勒索病毒攻击事件,其造成的经济损失与去年相比上升了50%左右,年总损失高达400亿美元;

3. 病毒软件呈现了多(duō)平台的趋势,不光Windows勒索病毒呈现井喷趋势,Linux平台的勒索病毒的数量也逐步呈现指数级增長(cháng);

4. 病毒攻击方式产(chǎn)生了很(hěn)大的变化,2020年新(xīn)增的勒索样本大多(duō)数采用(yòng)无文(wén)件攻击技(jì )术,据不完全统计,2020年成功入侵的攻击事件中(zhōng),80%都是通过无文(wén)件攻击完成,传统的防病毒工(gōng)具(jù)对此攻击收效甚微;

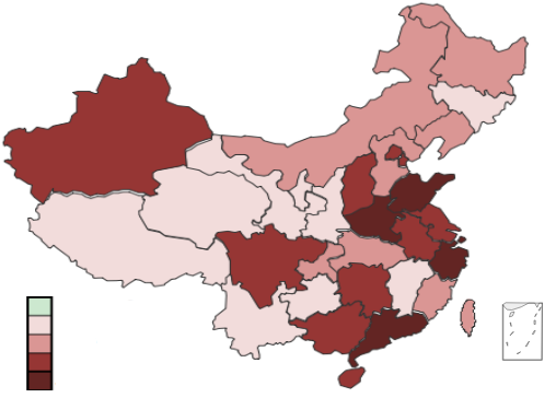

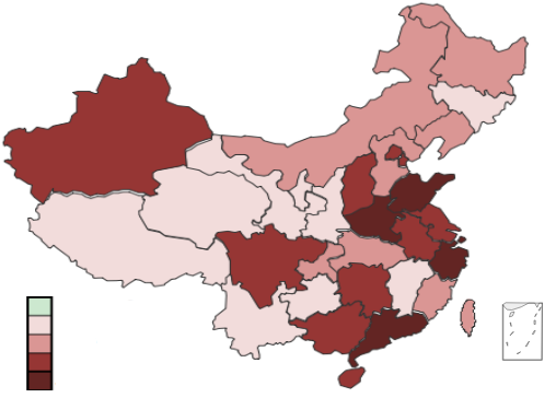

5. 勒索病毒地域与行业影响范围越来越广(如图2),包括医(yī)疗、政府、能(néng)源、贸易等,在巨大利益趋势下,无孔不入,防不胜防。

【图2:勒索病毒攻击地區(qū)分(fēn)布(来源:亚信安(ān)全)】

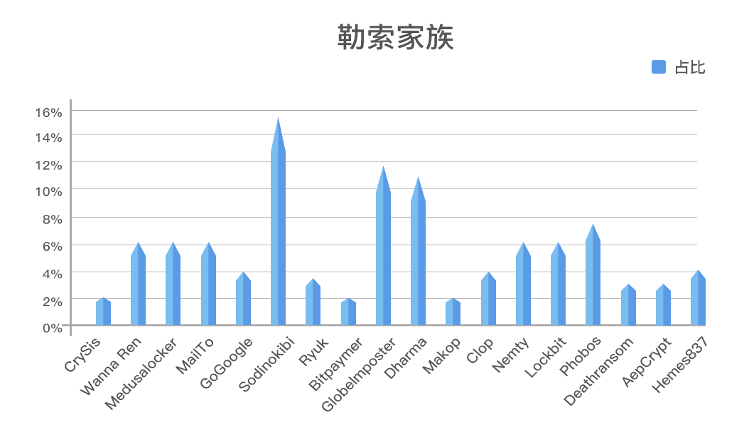

5大家族高居前位,无文(wén)件攻击高达80%

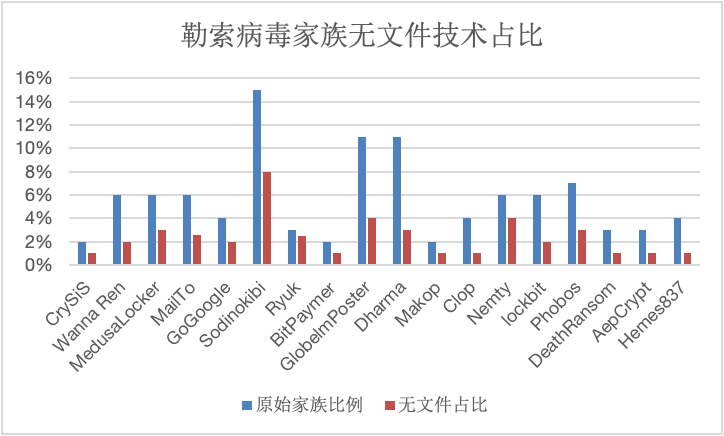

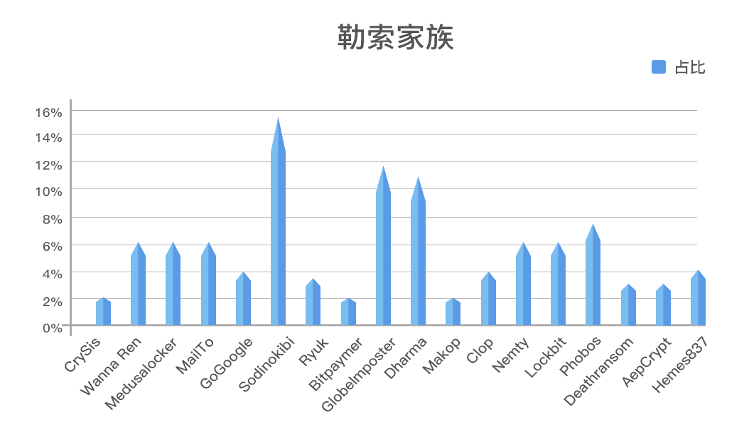

在亚信安(ān)全收集的病毒样本中(zhōng),Sodinokibi,GlobelmPoster,Dharma,Phobos,Nemty分(fēn)列前五名(míng),而这些高占比病毒家族能(néng)够高居榜单前位,与其采用(yòng)的“特有(yǒu)”攻击方式有(yǒu)着十分(fēn)紧密的联系。

【图3:2020年勒索家族样本占比(来源:亚信安(ān)全)】

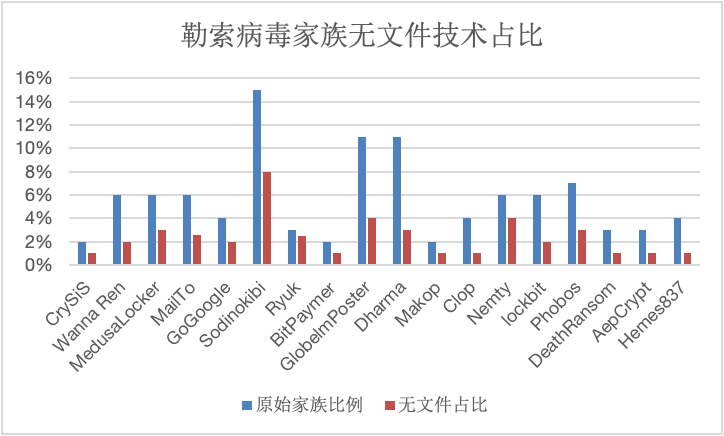

从分(fēn)析结果来看,上述5大家族的大多(duō)数样本中(zhōng)大量采用(yòng)了无文(wén)件攻击的方式,占比高达60%,在“成功入侵”事件中(zhōng),这一比例更高达80%。

【图4:勒索家族采用(yòng)无文(wén)件攻击技(jì )术样本占比(来源:亚信安(ān)全)】

此类病毒通常运行在被攻击主机内存中(zhōng)或者通过Windows的WMI、PowerShell脚本等方式运行,攻击链更加隐蔽,普通的文(wén)件反病毒引擎和网络扫描引擎根本无法对该攻击技(jì )术精(jīng)准识别,这是目前上述家族勒索类病毒无法有(yǒu)效抵御的一个重要特征,这说明黑客在持续用(yòng)最新(xīn)型的攻击方式武装(zhuāng)病毒,从而达到难以被查杀的目的。

Windows与Linux平台无文(wén)件攻击勒索病毒分(fēn)析

《报告》分(fēn)别选择了Sodinokibi、Phobos、Ransom EXX、Botnet等在Windows与Linux平台中(zhōng)具(jù)有(yǒu)代表性勒索病毒家族样本进行详细分(fēn)析,并对其采用(yòng)的无文(wén)件攻击技(jì )术的防御难点进行了总结归纳。例如:

Windows平台——Sodinokibi家族勒索无文(wén)件攻击技(jì )术分(fēn)析

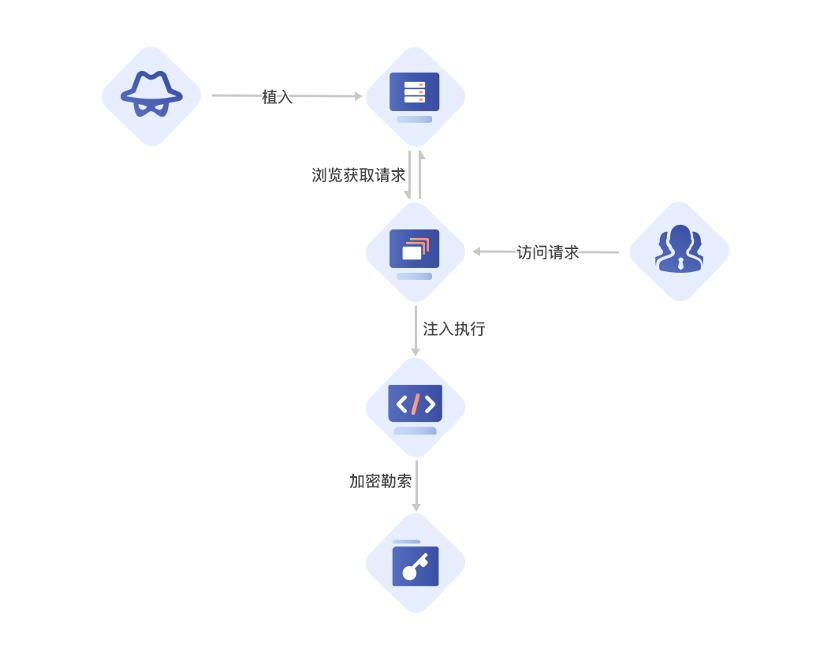

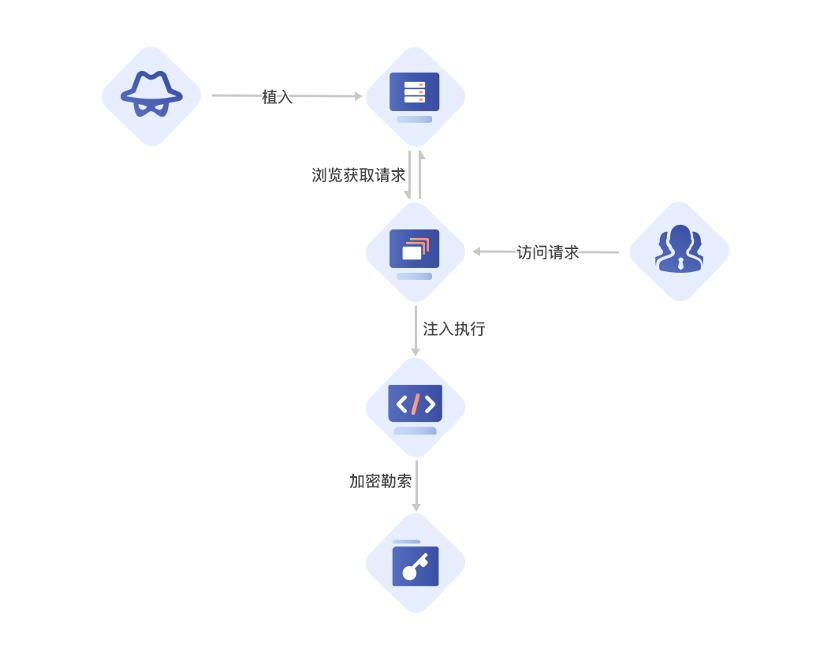

Sodinokibi勒索病毒在國(guó)内首次被发现于2019年4月份,被称為(wèi)GandCrab勒索病毒的“接班人”。经过近一年的发展,这款勒索病毒使用(yòng)了多(duō)种传播渠道进行传播扩散,包含利用(yòng)各种Web漏洞、Flash漏洞、钓鱼邮件、水坑攻击,漏洞利用(yòng)工(gōng)具(jù)包下载执行脚本等无文(wén)件攻击方式,主要的攻击流程见图5。

【图5:Sodinokibi勒索病毒执行流程(来源:亚信安(ān)全)】

一旦用(yòng)户浏览了植入该恶意病毒的网站,点击特定的链接,则触发该病毒执行,该病毒会在内存中(zhōng)执行病毒攻击主體(tǐ)或者执行一个多(duō)级高模糊PowerShell脚本,通过在磁盘中(zhōng)创建白名(míng)单文(wén)件或者感染白名(míng)单文(wén)件的无文(wén)件攻击方式,以及使用(yòng)先进的躲避沙箱技(jì )术,防止被防病毒软件查杀,然后该病毒即将磁盘中(zhōng)的重要文(wén)件将被加密,加密后的文(wén)件扩展名(míng)為(wèi).qv05z 。

Linux平台——Ransom EXX勒索无文(wén)件攻击分(fēn)析

2020年,亚信安(ān)全捕获到针对Linux平台攻击的Ransom EXX。Ransom EXX的前身為(wèi)面向Windows操作(zuò)系统下的勒索病毒,其在勒索攻击事件中(zhōng)出现频次相当之高,仅在2020年一年间就造成了世界多(duō)家知名(míng)公(gōng)司的数据加密与服務(wù)中(zhōng)断事件,如Konica Minolta(日本公(gōng)司,6月底遭受攻击,服務(wù)中(zhōng)断近一周)与TxDOT(美國(guó)政府部门,Texas交通运输部,5月初开始遭受攻击)。

研究表明,攻击者将Ransom EXX病毒由Windows版本移植至Linux环境下,除所用(yòng)系统API不一样以外,其代码的组织方式,加密功能(néng)的实现方式与引用(yòng)的加密库均相同,这有(yǒu)力的证明了Linux版实际上是由Windows版本移植而来的。

从上述样本数据分(fēn)析得知,无文(wén)件攻击技(jì )术无论在Windows还是Linux平台上,呈现的攻击手段大多(duō)是基于:脚本攻击、白名(míng)单利用(yòng)、异常注入以及其他(tā)混合攻击。而观之目前市面上大多(duō)数的防病毒引擎去检测,其实对无文(wén)件攻击束手无策,很(hěn)难第一时间发现危险已经到来,更谈不上对此类病毒提供详细的威胁分(fēn)析报告。这也从侧面说明,结合了无文(wén)件攻击的勒索病毒正在成為(wèi)企业未来一段时间最难以防范的网络风险之一。

智能(néng)分(fēn)析和监测技(jì )术同步跟进 2021“牛”转乾坤

面对勒索病毒持续高危传播,國(guó)家安(ān)全部门牵头重点联合各大云服務(wù)商(shāng)及電(diàn)信运营企业加强云端病毒监测与防护,协同基础電(diàn)信企业对恶意程序传播端、控制端进行有(yǒu)效封堵,同时建议企业或个人用(yòng)户提高风险防范意识,做好基础安(ān)全防护工(gōng)作(zuò),加强数据存储备份和应急恢复能(néng)力,避免勒索病毒给工(gōng)作(zuò)生产(chǎn)和生活造成严重影响或重大损失。

亚信安(ān)全针对无文(wén)件攻击防范的思路是:立體(tǐ)化的防护體(tǐ)系,每一层应对特定的事件攻击特征,整體(tǐ)形成立體(tǐ)防护,以达到预测、检测、响应、反馈等功能(néng)。

所谓立體(tǐ)化的防护是指既有(yǒu)发现正在进行的攻击的能(néng)力,也有(yǒu)能(néng)够事后处理(lǐ)威胁的方案,既有(yǒu)基于传统防病毒的基本能(néng)力,也有(yǒu)基于AI的高级威胁解决方案,既有(yǒu)基于攻击者的思维,也有(yǒu)基于防御者的能(néng)力。

【图6:亚信安(ān)全XDR解决方案】

亚信安(ān)全建议企业用(yòng)户部署XDR解决方案,通过大数据、机器學(xué)习等能(néng)力,精(jīng)准识别利用(yòng)无文(wén)件攻击技(jì )术的勒索软件威胁,通过预先精(jīng)密编排的各种威胁响应预案,全面提升系统的防护能(néng)力。

2021年,虽然疫情尚未完全结束,但中(zhōng)國(guó)对疫情的防控已取得显著成效,这离不开数字化智能(néng)分(fēn)析、新(xīn)的监测技(jì )术发展和建设。因此,在应对无文(wén)件攻击勒索病毒等更加凶险威胁的未来,我们也应加快实现网络安(ān)全技(jì )术创新(xīn),為(wèi)虚拟世界的异常事件提供快速检测能(néng)力,“牛”转乾坤。