近日,亚信安(ān)全监测到Royal 勒索软件异常活跃,对医(yī)疗系统似乎格外“偏爱”的同时,持续通过第三方网站、垃圾邮件附件、恶意广告、后门程序以及虚假安(ān)装(zhuāng)程序等方式传播,给受害者带来金钱和声誉上的双重损失。

关于Royal

Royal 勒索软件最早于 2022 年 9 月首次被发现,其经历了多(duō)次迭代更新(xīn)。有(yǒu)研究人员发现,Royal 勒索软件最初使用(yòng)的是其他(tā)勒索家族(如 BlackCat)的加密器,但他(tā)们很(hěn)快转向使用(yòng)自己的加密器,其中(zhōng),Zeon是该组织使用(yòng)自己的加密器生成的第一个勒索家族,该家族的勒索信与Conti 勒索家族类似。Royal 勒索软件家族会在伪装(zhuāng)成合法的下载网站以及 GitHub 和 OneDrive 等合法网站上托管虚假安(ān)装(zhuāng)程序文(wén)件,并将恶意广告通过推广服務(wù)有(yǒu)效融入正常的广告流量,诱导受害者下载运行。

Royal的攻击流程

Royal 勒索软件通过伪装(zhuāng)成合法的应用(yòng)程序,诱导受害者下载运行它,作(zuò)為(wèi)勒索软件传播的接入点。该勒索软件程序支持命令行参数,"-path"参数用(yòng)于加密指定目录下的文(wén)件,"-id"参数用(yòng)于标识用(yòng)户计算机,但无论是否提供了任何一个参数,都会删除卷影副本防止受害者恢复备份。在加密过程中(zhōng),该勒索使用(yòng)了 OpenSSL 库,通过 BCryptGenRandom 函数生成随机密钥,并混合使用(yòng)了AES 和 RSA 算法,使用(yòng) AES 算法对文(wén)件数据进行加密,并将加密后的数据写入文(wén)件中(zhōng),然后使用(yòng) RSA 公(gōng)钥对随机生成的加密密钥进行加密,并在加密文(wén)件尾部写入被加密过的密钥,最后在文(wén)件夹中(zhōng)留下勒索信息说明文(wén)件。

【Royal 勒索软件攻击流程图】

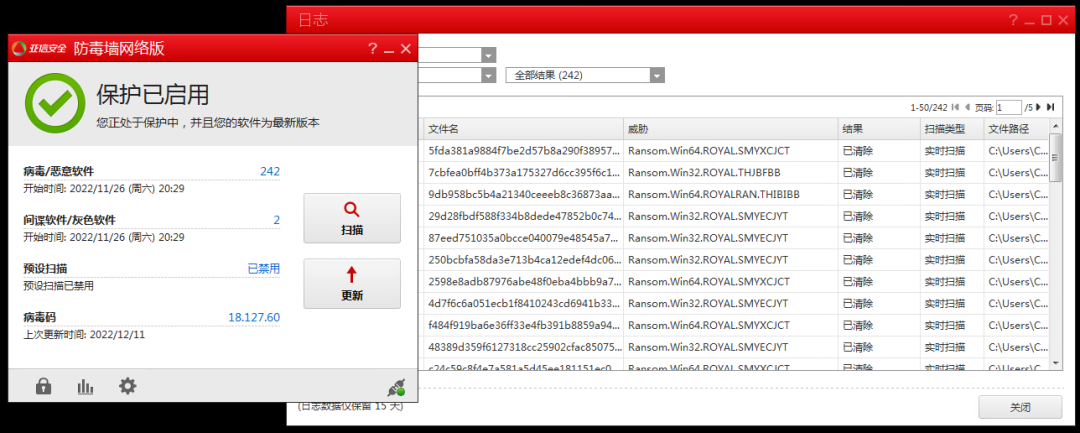

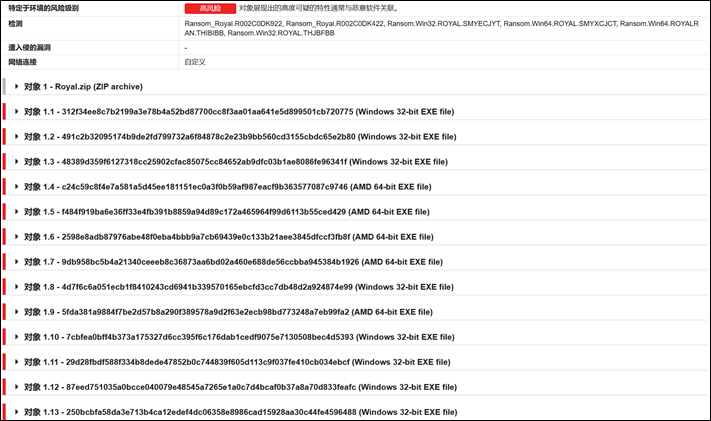

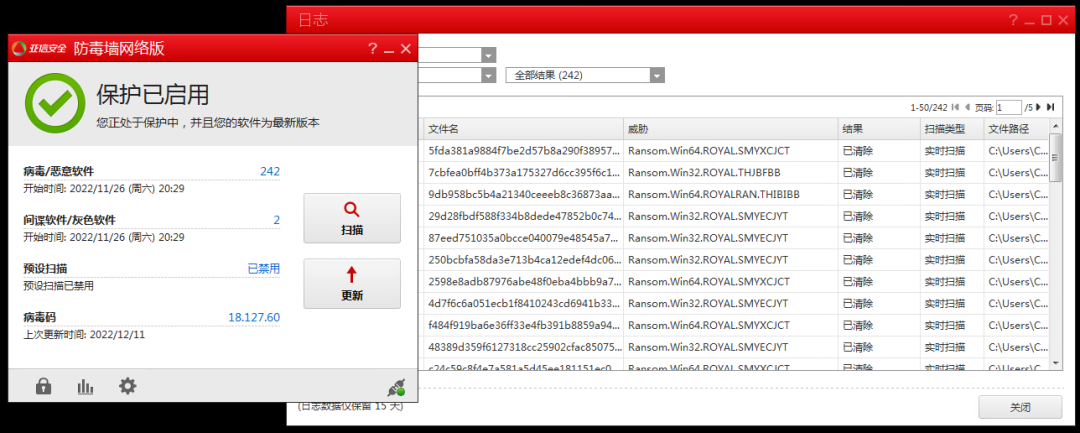

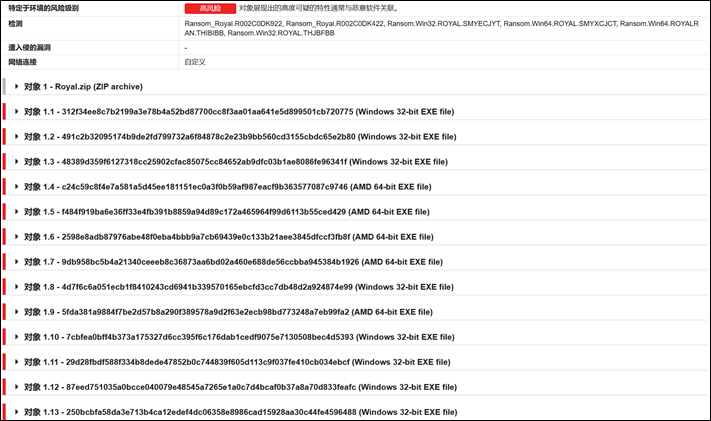

亚信安(ān)全产(chǎn)品解决方案

安(ān)全建议

全面部署安(ān)全产(chǎn)品,保持相关组件及时更新(xīn);

不要点击来源不明的邮件以及附件;

不要点击来源不明的邮件中(zhōng)包含的链接;

请到正规网站或者应用(yòng)商(shāng)店(diàn)下载程序;

对下载的程序在使用(yòng)前进行安(ān)全性验证;

请注意备份重要文(wén)档。备份的最佳做法是采取3-2-1规则,即至少做三个副本用(yòng)两种不同格式保存,并将副本放在异地存储。