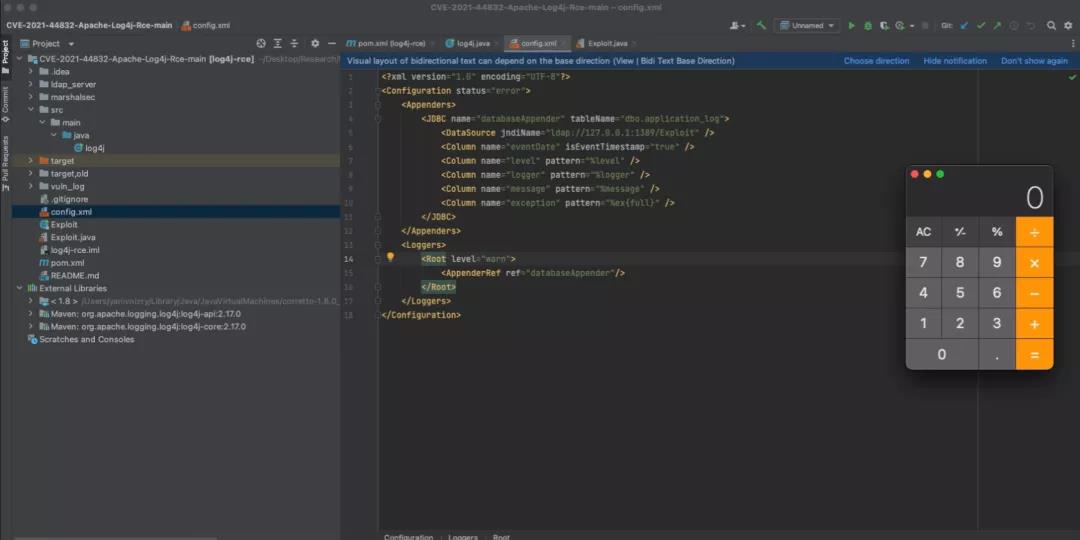

2021年12月29日,亚信安(ān)全CERT监测发现Apache Log4j2遠(yuǎn)程代码执行漏洞相关利用(yòng)PoC在互联网公(gōng)开。由于Apache Log4j2中(zhōng)存在JNDI注入漏洞,程序将用(yòng)户输入的数据进行日志(zhì)记录时即可(kě)触发该漏洞并可(kě)在目标服務(wù)器上执行任意代码。该漏洞利用(yòng)过程需要找到一个能(néng)触发遠(yuǎn)程加载并应用(yòng)配置的输入点,迫使服務(wù)器遠(yuǎn)程加载和修改配置的前提下使目标系统通过JNDI遠(yuǎn)程获取数据库源,触发攻击者的恶意代码,经亚信安(ān)全CERT分(fēn)析验证,该漏洞利用(yòng)条件较為(wèi)苛刻,请用(yòng)户注意版本升级。

Apache Log4j2是美國(guó)阿帕奇(Apache)基金会的基于Apache Log4j框架进行重构和升级,引入了大量丰富的特性,可(kě)以控制日志(zhì)信息输送的目的地為(wèi)控制台、文(wén)件、GUI组件等,并通过定义每一条日志(zhì)信息的级别,使其能(néng)更加细致地控制日志(zhì)的生成过程。

CVE-2021-44832:Apache Log4j2遠(yuǎn)程代码执行漏洞

2.0-Beta7 <= Apache log4j2 <=2.17.0

Apache log4j2 = 2.3.2(基于Java6)

Apache log4j2 = 2.12.4(基于Java7)

鉴于目前Apache log4j2官方已发布更新(xīn),建议使用(yòng)Apache log4j2用(yòng)户尽快升级至最新(xīn)版。

https://github.com/apache/logging-log4j2

https://logging.apache.org/log4j/2.x/download.html

https://issues.apache.org/jira/browse/LOG4J2-3293

https://github.com/apache/logging-log4j2/commit/05db5f9527254632b59aed2a1d78a32c5ab74f16