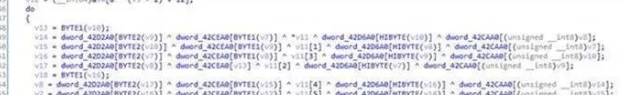

近日,亚信安(ān)全在日常威胁狩猎中(zhōng)截获了疑似针对ESXi平台的lockbit勒索病毒,其会加密虚拟机的相关文(wén)件,并且添加上lockbit后缀。在进一步分(fēn)析中(zhōng),我们发现此勒索病毒的整體(tǐ)运行流程和lockbit2.0相似,所有(yǒu)需要的字符串均需要经过异或运算后,解密再使用(yòng)。亚信安(ān)全将此病毒命名(míng)為(wèi)Ransom.Linux.LOCKBIT.YXBKH。目前亚信安(ān)全新(xīn)版病毒码已经可(kě)以检测该勒索病毒,请用(yòng)户及时升级病毒码版本。

紧急程度:★★★☆☆

影响平台:Linux ESXi

亚信安(ān)全病毒码版本17.233.60,云病毒码版本17.233.71,全球码版本17.233.00已经可(kě)以检测该勒索病毒,请用(yòng)户及时升级病毒码版本。

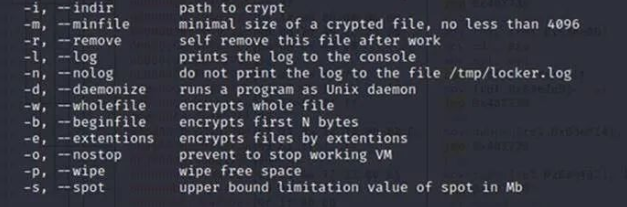

我们从攻击者留下的痕迹来看,程序运行时带有(yǒu)参数:

调试后发现与lockbit有(yǒu)关的信息如下(LockBit Linux/ESXi locker V:1.1字样):

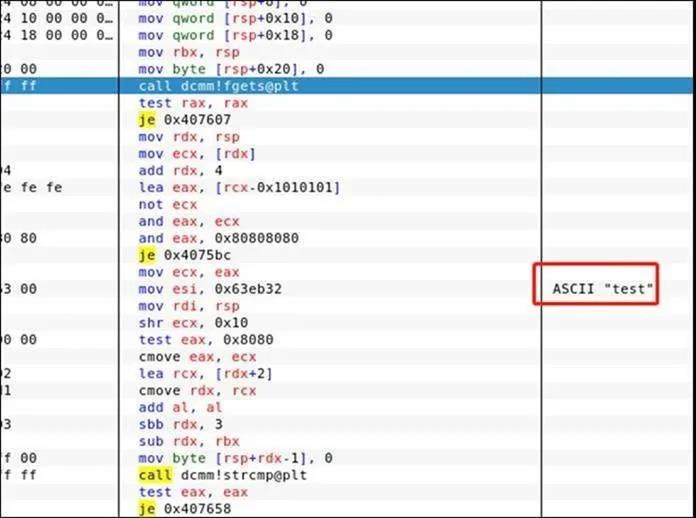

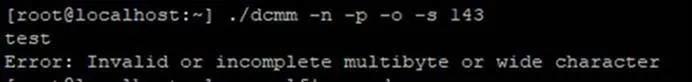

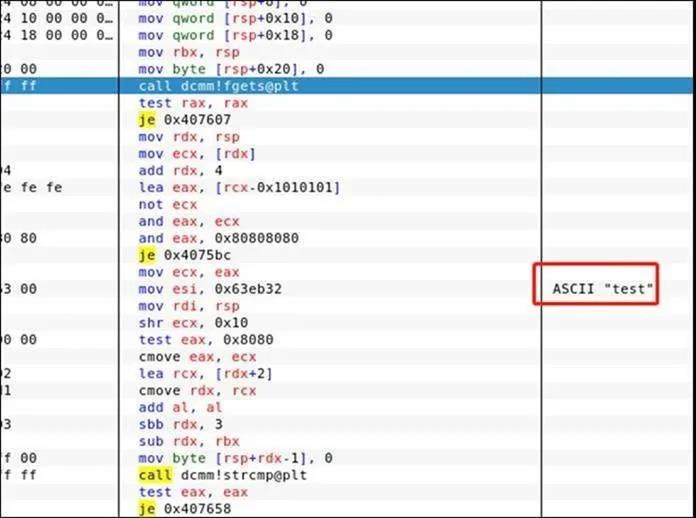

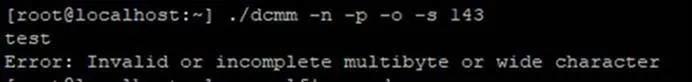

样本运行后会根据输入确定是否继续运行,进一步分(fēn)析确定输入内容為(wèi)test才会继续执行(类似于启动密码),同时不论输入是否為(wèi)“test”,样本都会输出随机error用(yòng)于迷惑分(fēn)析人员, 所以一般情况下沙盒很(hěn)难对这种文(wén)件进行自动化分(fēn)析:

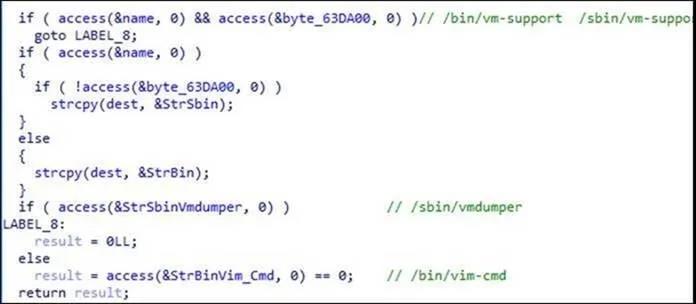

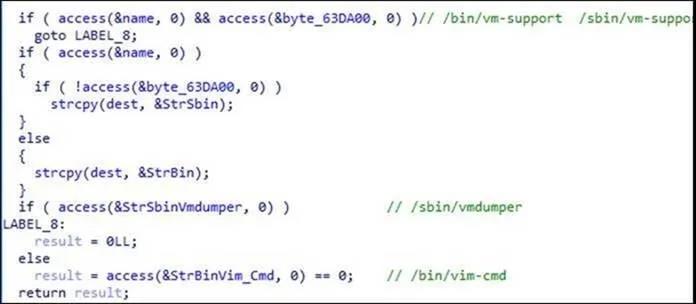

接下来样本检查后续将会使用(yòng)到的文(wén)件情况:

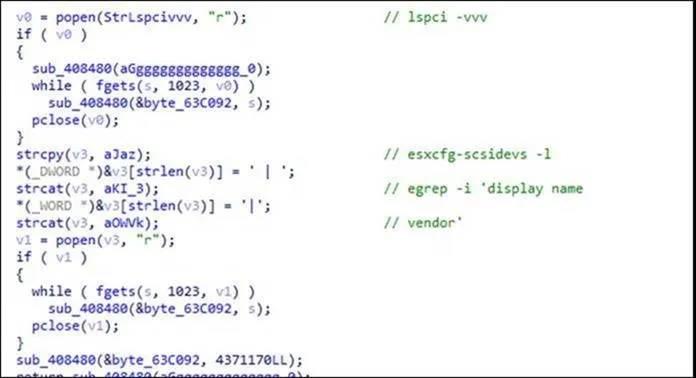

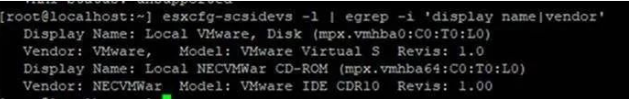

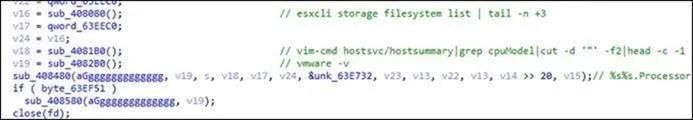

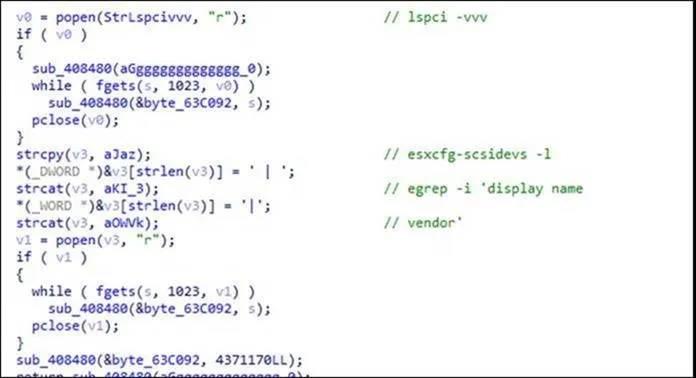

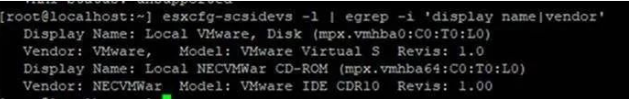

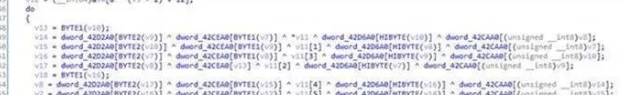

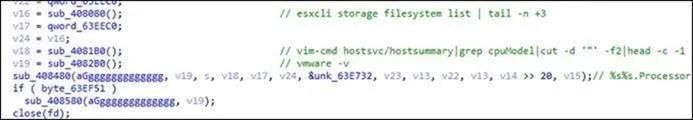

样本获取一些硬件信息:

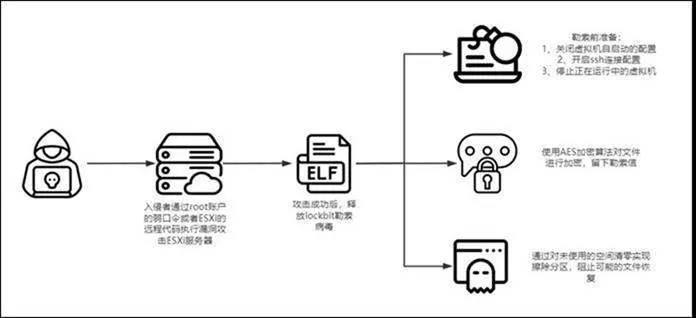

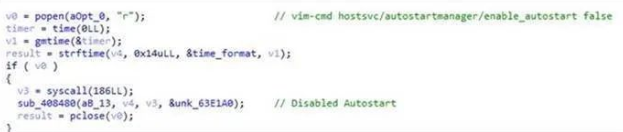

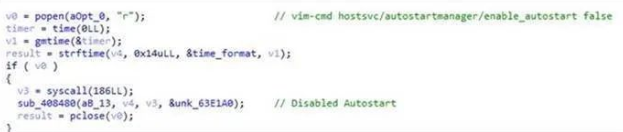

接着,样本进行勒索前的准备,关闭虚拟机自启动的配置:

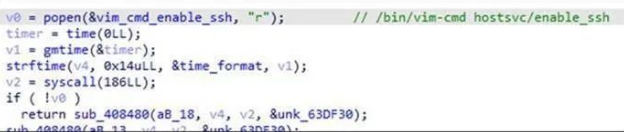

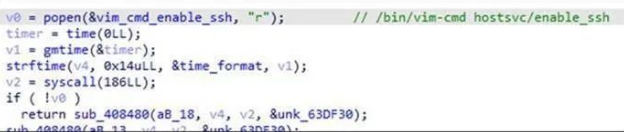

开启ssh连接配置:

然后,根据wid值关闭正在运行中(zhōng)的虚拟机。至此,准备工(gōng)作(zuò)完成。

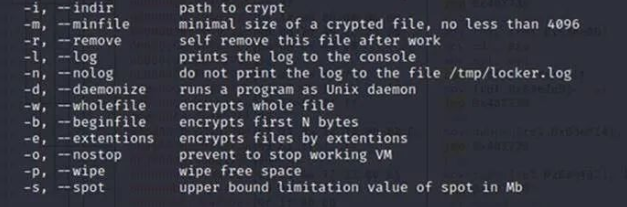

调试过程中(zhōng),我们发现了程序参数的help信息。主要内容如下:

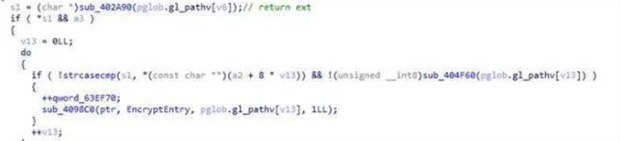

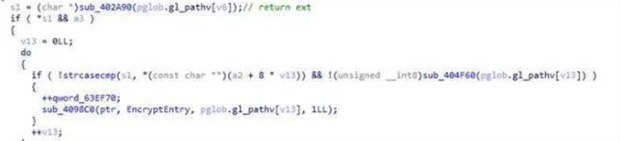

样本会根据文(wén)件后缀加密,加密后缀名(míng)单由-e参数指定:

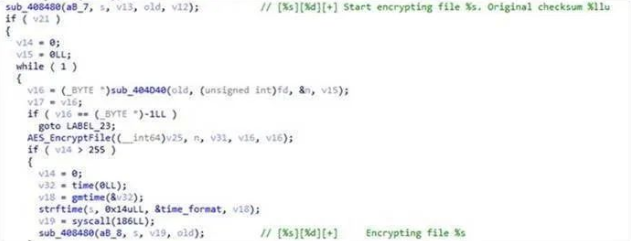

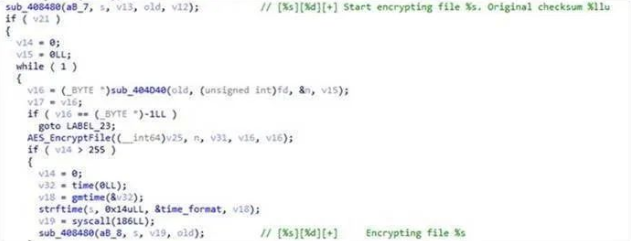

每个被加密的文(wén)件会进入单独的線(xiàn)程进行处理(lǐ),最终会使用(yòng)AES算法进行加密:

最后每个目录都会留下勒索信:

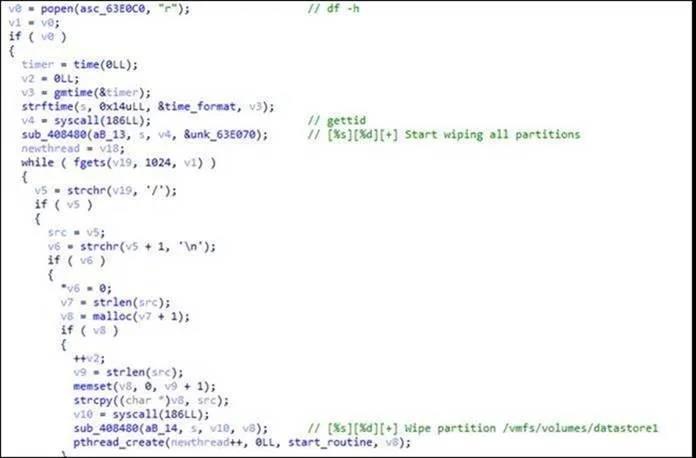

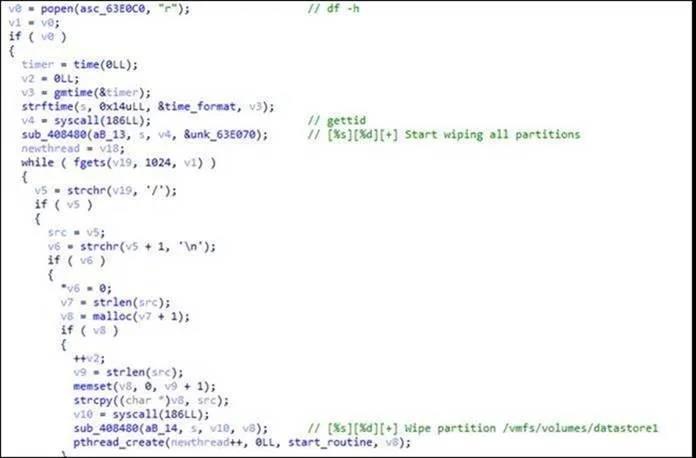

擦除分(fēn)區(qū),阻止其他(tā)方式恢复文(wén)件(通过对未使用(yòng)的空间清零实现擦除分(fēn)區(qū)):

√ 打全ESXi系统补丁程序;

√ 采用(yòng)高强度的root密码,避免使用(yòng)弱口令密码,并定期更换密码;

√ 尽量关闭不必要的端口;

√ 尽量关闭不必要的网络共享;

√ 请注意备份重要文(wén)档,备份的最佳做法是采取3-2-1规则,即至少做三个副本,用(yòng)两种不同格式保存,并将副本放在异地存储。

e09dae6d33cffd7f6f38b62b71c484e5b12b4b79