病毒警讯TOP 10

热门病毒通告

Ransom.Win32.DEARCRY.THCABBA

该勒索病毒由其它恶意软件生成或者用(yòng)户访问恶意网站不经意下载感染本机,其加密系统中(zhōng)的文(wén)件,加密后添加名(míng) .CRYPT,其避免加密如下目录中(zhōng)的文(wén)件:

%Windows%

%User Temp%

%Application Data%

对该病毒的防护可(kě)以从下述链接中(zhōng)获取最新(xīn)版本的病毒码:17.209.60

https://console.zbox.filez.com/l/2n6wBS

Microsoft Exchange Server遠(yuǎn)程代码执行漏洞安(ān)全风险通告

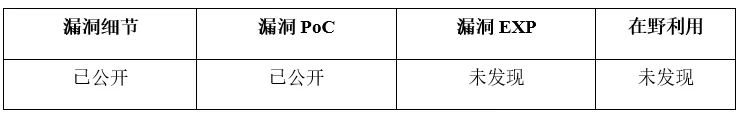

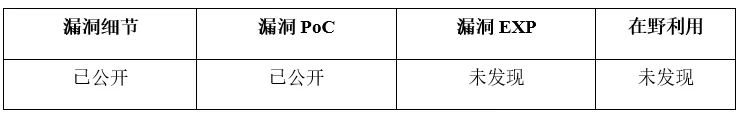

近日,亚信安(ān)全应急响应中(zhōng)心(亚信安(ān)全CERT)监测发现Microsoft Exchange Server遠(yuǎn)程代码执行漏洞(CVE-2021-42321)相关利用(yòng)细节及PoC公(gōng)开在网络上。经过身份验证的遠(yuǎn)程攻击者可(kě)利用(yòng)此漏洞在目标服務(wù)器上执行任意代码。该漏洞CVSS 3.0评分(fēn)為(wèi)8.8分(fēn),属于高危漏洞,亚信安(ān)全CERT建议所有(yǒu)使用(yòng)Microsoft Exchange Server进行邮件收发管理(lǐ)的客户及时更新(xīn)软件。

伊朗加油站“袭击”事件刚刚平息,航空公(gōng)司又(yòu)成“幸运儿”

据最新(xīn)消息披露,近期,伊朗最大的私营航空公(gōng)司之一马汉航空公(gōng)司遭遇了网络攻击,导致其官方网站离線(xiàn)。严重的是,公(gōng)司内部数据存在泄露的可(kě)能(néng)。

此次网络攻击对该公(gōng)司的打击似乎没有(yǒu)外界预期的严重。攻击事件发生不久后,该公(gōng)司立刻在推特上宣称,黑客攻击经常发生,早已见怪不怪,即使攻击事件会造成一些经济损失,网站可(kě)能(néng)会暂时无法访问,公(gōng)司也会保证航班的正常运营。

11月26日是本月最后一个星期五,黑色星期五購(gòu)物(wù)节即将来临。

但就在黑色星期五到来的前夕,英國(guó)國(guó)家网络安(ān)全中(zhōng)心却对4000多(duō)家在線(xiàn)商(shāng)店(diàn)发出了警告:“他(tā)们的网站正面临Magecart 攻击,黑客会窃取用(yòng)户的付款信息”。

Magecart攻击也叫网络浏览攻击,是互联网欺诈的一种形式,通过破坏第三方脚本服務(wù)、窃取支付信息并将恶意软件注入到该页(yè)面时,支付页(yè)面就会受到威胁,专门用(yòng)来进行Magecart攻击的代码不仅能(néng)在网页(yè)里、隐藏在Java或是PHP脚本文(wén)件上分(fēn)发。

美國(guó)一医(yī)疗机构近60万名(míng)患者个人信息可(kě)能(néng)已遭到泄露

美國(guó)犹他(tā)州医(yī)疗中(zhōng)心(UIA)近日宣布,该机构系统中(zhōng)的数据存在泄露风险,58万多(duō)名(míng)患者的个人信息可(kě)能(néng)已遭到窃取。

根据专业的第三方网络安(ān)全公(gōng)司的调查取证,入侵者可(kě)以获取包括患者姓名(míng)、住址、出生日期、社保账号、保险单号和医(yī)疗信息在内的个人信息,到目前為(wèi)止,UIA还未收到这些数据在网上流传的报告,但这并不能(néng)保证任何被盗数据不会在暗网上的黑客之间私下共享。

研究员发现冒充哈萨克斯坦卫生部的定向攻击,可(kě)能(néng)出于间谍目的

近日,某安(ān)全实验室发现了一次冒充哈萨克斯坦卫生部的定向攻击,攻击者利用(yòng)多(duō)阶段PowerShell恶意文(wén)件进行攻击。攻击者除了GitHub账户外,没有(yǒu)留下任何其他(tā)信息。无法确认攻击的具(jù)體(tǐ)意图,猜测可(kě)能(néng)是用(yòng)于监视和间谍活动。

攻击链首先从名(míng)為(wèi)Уведомление.rar的RAR文(wén)件开始,文(wén)件名(míng)是俄文(wén)“通知”的意思。文(wén)件中(zhōng)包含一个同名(míng)的LNK文(wén)件,打开该文(wén)件后会显示一个PDF文(wén)件来诱骗受害者,PDF文(wén)件中(zhōng)是假冒哈萨克斯坦卫生部发布的有(yǒu)关COVID-19的相关内容。用(yòng)户打开后,后台同时开始执行恶意脚本。

欧美地區(qū)现新(xīn)型Android系统银行恶意软件

近日,相关网络安(ān)全公(gōng)司研究人员公(gōng)布了一个新(xīn)型Android恶意软件,它能(néng)够窃取用(yòng)户手机中(zhōng)的银行账户。

该软件被称為(wèi)“SharkBot”,自 2021 年 10 月下旬以来就一直处于活跃状态,其攻击目标是主要是意大利、英國(guó)和美國(guó)银行的移动端用(yòng)户。

此外,SharkBot还具(jù)有(yǒu)其它目前已知的Android 银行恶意软件的一些功能(néng),例如执行覆盖攻击以窃取登录凭证和信用(yòng)卡信息、拦截通过短信发送的合法银行通知短信、启用(yòng)键盘记录以及获得对设备的遠(yuǎn)程控制。

為(wèi)了逃避检测和分(fēn)析,SharkBot使用(yòng)了多(duō)种反分(fēn)析技(jì )术,包括字符串混淆例程、模拟器检测和域生成算法 (DGA)。